Czynnik ludzki w IT Bezpieczeństwo: w jaki sposób pracownicy apatyczni mogą pozostawić wrażliwą firmę

Ponieważ rok fiskalny przychodzi do bliska, obawy budżetowe są na szczycie umysłu dla milionów ludzi w sile roboczej. Na całym świecie jest jeden obszar, w którym wydatki są balonowanie z kontroli: bezpieczeństwo danych. Szacuje się, że dwa lata od teraz firmy spalą1 bilion dolarów na CyberSecurity. A liczba ta też nie jest przesadzona. W samym 2018 r. Cyberprzestępczość spowodowała 1 bilion dolarów za szkody, a tokosztoczekuje się, że osiągnie$ 6 bilionów do 2021 roku .

Ale podczas gdy firmy nadal poświęcają sumy astronomiczne pieniędzy do przetworzenia i technologii, w układance cybersecurity jest bardzo mało inwestycji: ludzie. To znaczy wiele do nauki90% cyberataków i naruszeń informacji są spowodowane błędem ludzkim lub zachowaniem, a nie błąd technologii.

Zaangażowanie pracowników jest teraz problemem

Pewnego stopnia błędów i błędu ludzkiego są nieuniknione, ale zwiększenie zaangażowania pracowników może z powodzeniem rozwiązać umyślne naruszenie protokołów bezpieczeństwa i zapobieganiu incydentom bezpieczeństwa spowodowanym zaniedbaniem.

Apatia pracowników jest jednym z największych zobowiązań bezpieczeństwa firmy. Znaleziono to badanie 201622% naruszeń danych były spowodowane złośliwym działaniem pracownikami, a 65% było wynikiem zaniedbania. Wyłączony pracownicy są bardziej podatni na manipulację zewnętrzną, bardziej prawdopodobne, aby opuścić systemy wrażliwe z powodu zaniedbania, a większeryzykoza wyciek wrażliwych informacji o firmie. W rzeczywistości pracownicy sąpięć razy bardziej skłonni do podejmowania danych po wyłączeniu .

3 Powody Powody Pracownicy są apatyczny na temat bezpieczeństwa IT:

1. Zmiana postaw o własnościach danych i prywatności

Millennials dorastały z Internetem i wygodnie z tym przenikają każdy aspekt ich życia. Ponadto wysięgnik mediów społecznościowych stworzył kulturę dzielącej. Nie wiedząc, kto jest po drugiej stronie ekranu, ludzie dzielą się najbardziej osobistymi i prywatnymi szczegółami o ich życiu w domu i w pracy.

Doprowadziło to do niskich stawek adopcji dla procedur bezpieczeństwa danych Normy spółki wprowadzone.Millennials ponowne wykorzystanie haseł więcej niż jakikolwiek inny demograficznyi 60% z nich przyjmuje połączenia z nieznajomymi "przez większość czasu". Wydaje się również, że jest również nieporozumienie o tym, kto jest właścicielem danych utworzonych w miejscu pracy.72% tysiącleci wierzy, że mają prawo do danych, które pomagają pracowaćChociaż tylko 41% wyżu demograficznego czuje się tak samo.

2. Jest to wrażliwy i skomplikowany temat

Szybkie postępy technologiczne przewyższają naszą zdolność do dostosowania. W odpowiedzi spółki wdrożyły nieustanne ewoluujące protokoły bezpieczeństwa do kontrolowania dostępu do danych wrażliwych. Uwierzytelnianie dwustopniowe, VPN, zarządzanie urządzeniami mobilnymi i inne technologie i programy mogą być trudne dla przeciętnej osoby do zrozumienia.

Większość użytkowników Internetu nie ma dobrego zrozumienia najnowszych standardów bezpieczeństwa i najlepszych praktyk. Ponadto niektóre programy bezpieczeństwa obejmują instalowanie aplikacji na lub zapewniają dostęp do urządzeń osobistych. Pracownicy zaczynają czuć się nieswojo w tej postrzeganej inwazji na prywatność.

3. Słaba komunikacja i współpraca z nim

Nawet jeśli zespoły to stworzyć najlepsze plany bezpieczeństwa, ich wysiłki są bezużyteczne, gdyby te plany nie są zrozumiałe przez resztę organizacji. To krytyczne dla zespołów ITBuduj świadomość wokół problemów z bezpieczeństwemI zdobądź wszystkich w organizacji współpracującą, aby zapobiec utraty danych lub naruszeniom.

Problemy pojawiają się, gdy wiadomości te nie są przekazywane w sposób, aby pracownicy nietchniczni mogli zrozumieć, czy gdy ludzie nie czują się włączenie do dyskusji. Historycznie zespoły IT nie są wystarczające szkolenie w częściach swoich ról, ponieważ więcej czasu spędza na koncentracji na technologii i procesu niż komunikacji i współpracy.

3 sposoby poprawiające zaangażowania pracowników zapobiega utracie lub kradzieży dane

1. Przypomina pracownicy są bardziej czujni

Prawda jest taka, że wszyscy w organizacji ma obowiązek, aby pomóc sejfie danych powstrzymać się od naruszeń. Kiedy pracownicy są zaangażowani i czuć prywatnego obowiązek chronić organizację i siebie, są bardziej skłonni do uczestnictwa w programach bezpieczeństwa i bardziej uważać na drodze traktują poufnych informacji.Kiedy wszyscy w org, nie tylko zespół IT koncentruje się na utrzymaniu rzeczy zabezpieczyćFirmy mogą znacznie zmniejszyć swoje ryzyko.

2. To pomaga zespołom lepiej przekazywać informacje

Zapewnienie systemy techniczne działają prawidłowo i zabezpieczenia są na miejscu jest absolutne minimum w dzisiejszym świecie, jeśli chodzi o bezpieczeństwo cybernetyczne. Wrzuconego IT lider ma czas, aby kształcić pracowników i współpracować z liderami działów w celu zapewnienia każdy zdaje sobie sprawę z niebezpieczeństw, i wie, jak się chronić.Zaangażowanych zespołów IT partnera z kolegami w komunikacji, by zwiększyć świadomość inicjatyw bezpieczeństwaZwiększając ich przyjęcie. Inwestycja ta pomaga organizacjach być lepiej przygotowane do reagowania na wszelkie zagrożenia wewnętrzne lub zewnętrzne.

3. To zniechęca kradzieży danych

Angażujące siły roboczej, która dba o ochronę firmy i siebie będzie mniej prawdopodobne, aby wziąć udział w kradzieży danych. Zaangażowani pracownicy są bardziej skłonni do znać i przestrzegać wytycznych firmy Obchodzenie się bardziej świadomi konsekwencji za naruszenie tych wytycznych danych.

Jak liderzy IT mogą zwiększać zaangażowanie pracowników wokół kwestii bezpieczeństwa

1. Wskaż wpływu biznesu

Pracownicy nietechniczne może mieć twardy czas zrozumienia w jaki sposób dochodzi do naruszenia bezpieczeństwa i zniszczeń jakie mogą powodować. IT przywódcy muszą mówić językiem i ramek zagrożeń tych pracowników pod względem mogą zrozumieć i obchodzi.

Podkreślenie potencjalnych ataków ryzyka biznesowego oraz zakłócenia i kradzież może powodować. Wszędzie tam, gdzie to możliwe, wskazać na skutki finansowe w konkretnych liczb do kierowania Home Point. Kiedy pracownicy, zwłaszcza kierownictwo, można wyobrazić sobie, jak naruszenia będą bezpośrednio wpływać na ich pracę, są bardziej skłonni do zaleceń bezpieczeństwa i wytycznych.

2. Zaznacz osobiste ryzyko

Podczas gdy każdy pracownik powinien dbać jak zagrożenie bezpieczeństwa może mieć wpływ na firmę, zawsze będą te, które podejmują bardziej mdły podejście do tych zagadnień.

Kluczem tutaj jest, aby zwrócić uwagę na osobiste zagrożenie naruszenia bezpieczeństwa mogłoby stanowić dla każdego pracownika. W uzupełnieniu do danych biznesowych, firmy utrzymania ogromną ilość danych osobowych dla każdego ze swoich pracowników i ich rodzin. numery ubezpieczenia społecznego, adresy, numery telefonów, nazwiska i inne mogą być przechowywane w sieciach firmowych i są tak samo wrażliwe dane firmy.Przestrzeganie standardów cyberbezpieczeństwa w najlepszym interesie wszystkich .

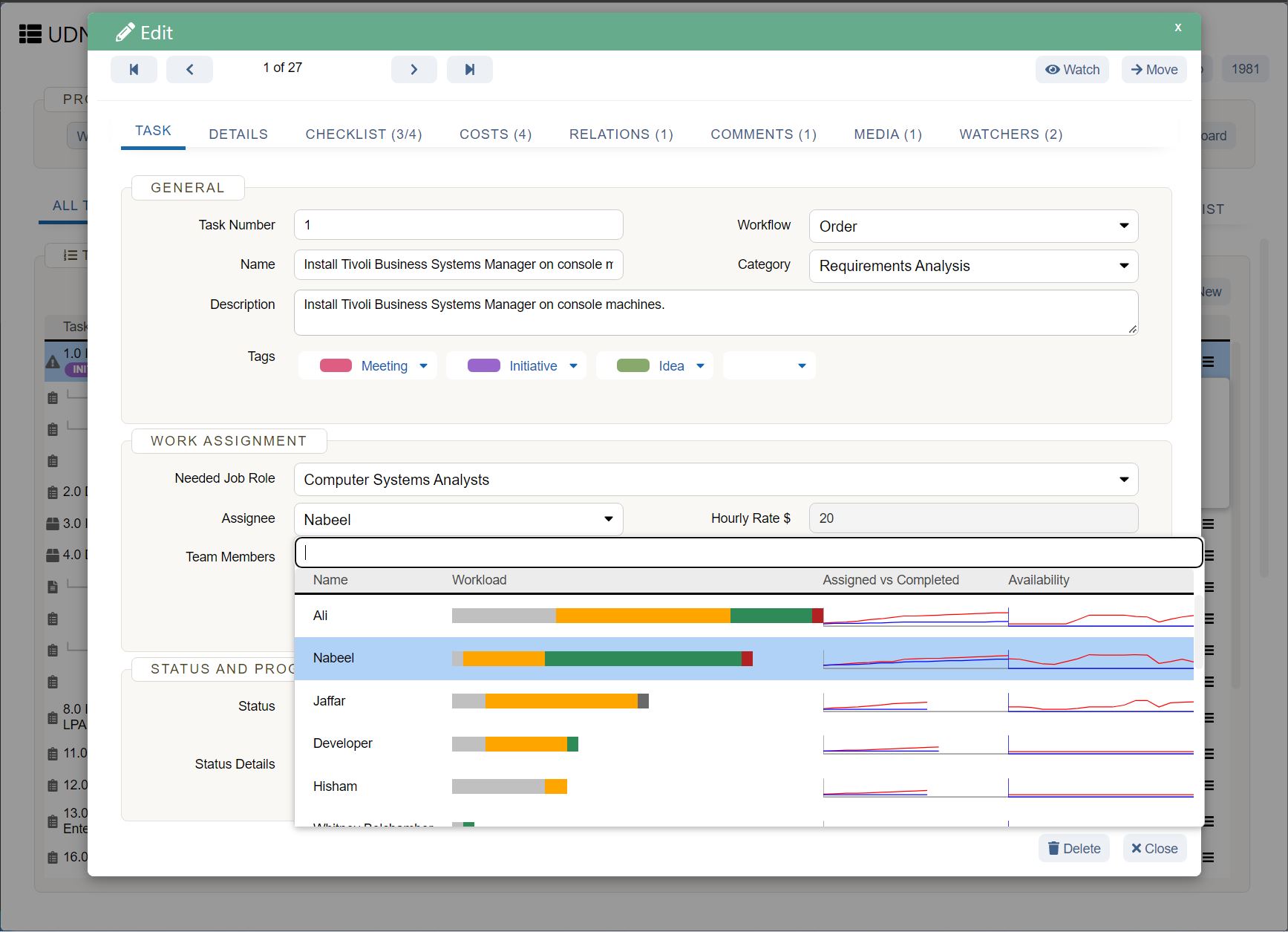

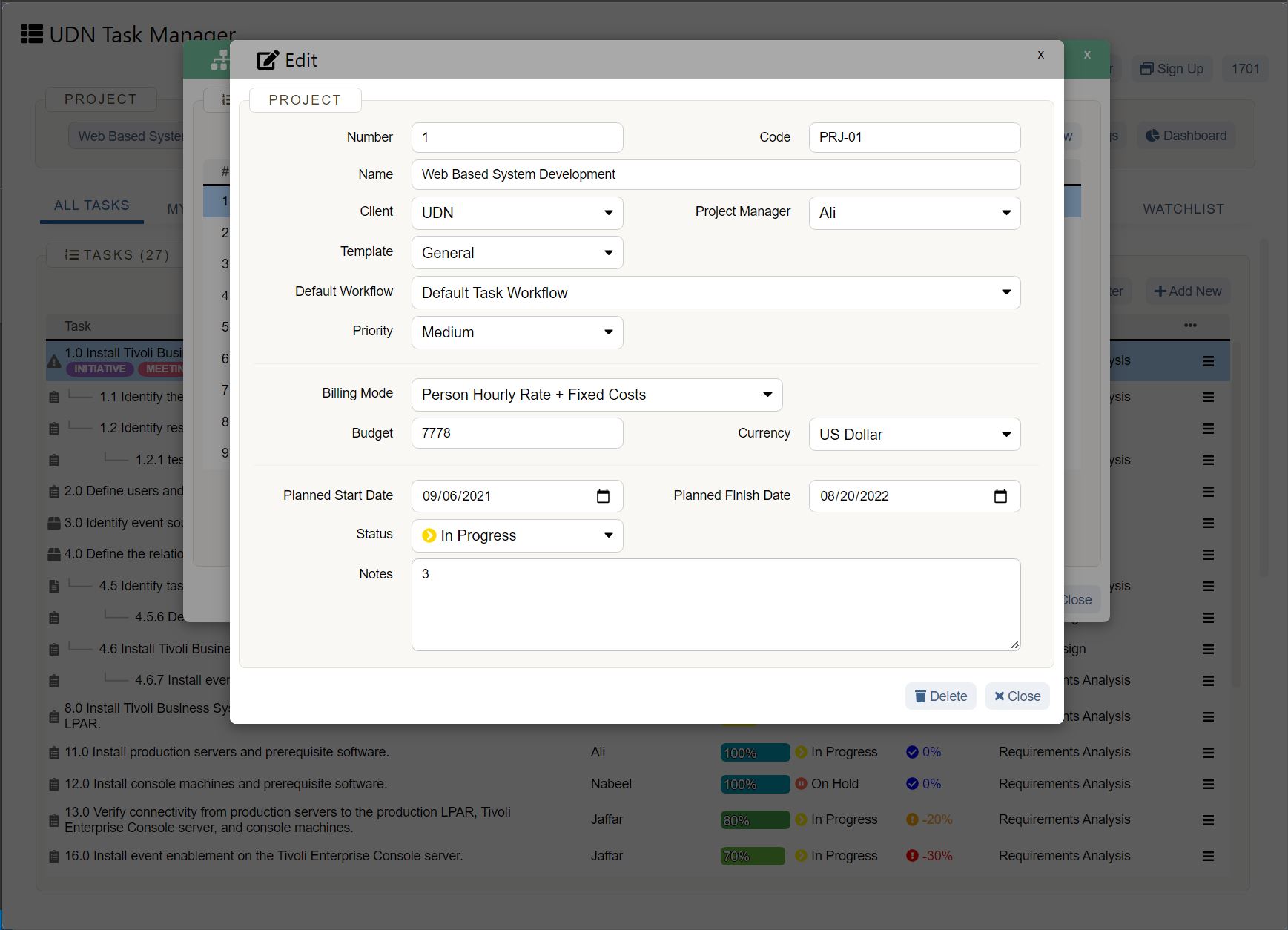

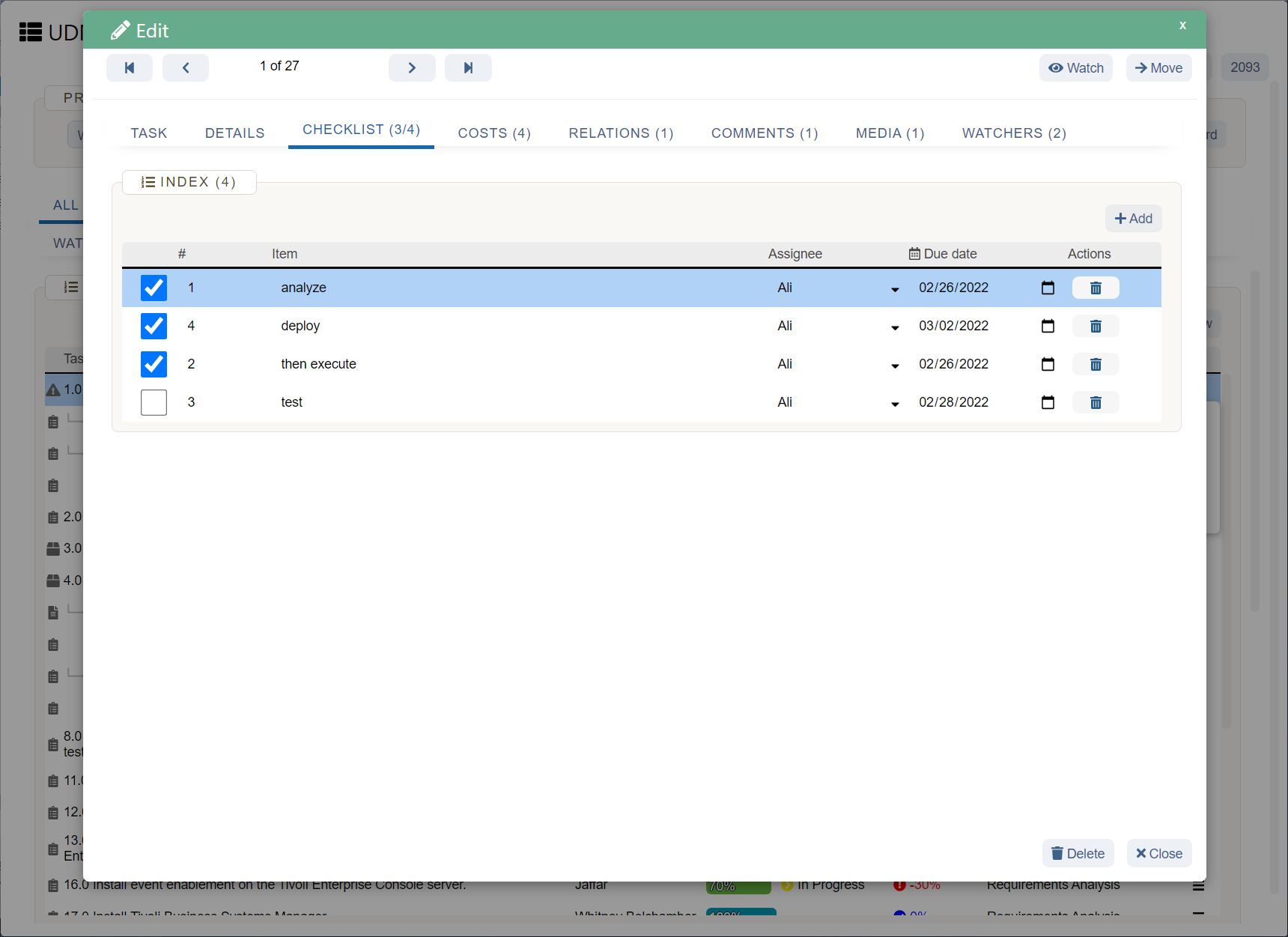

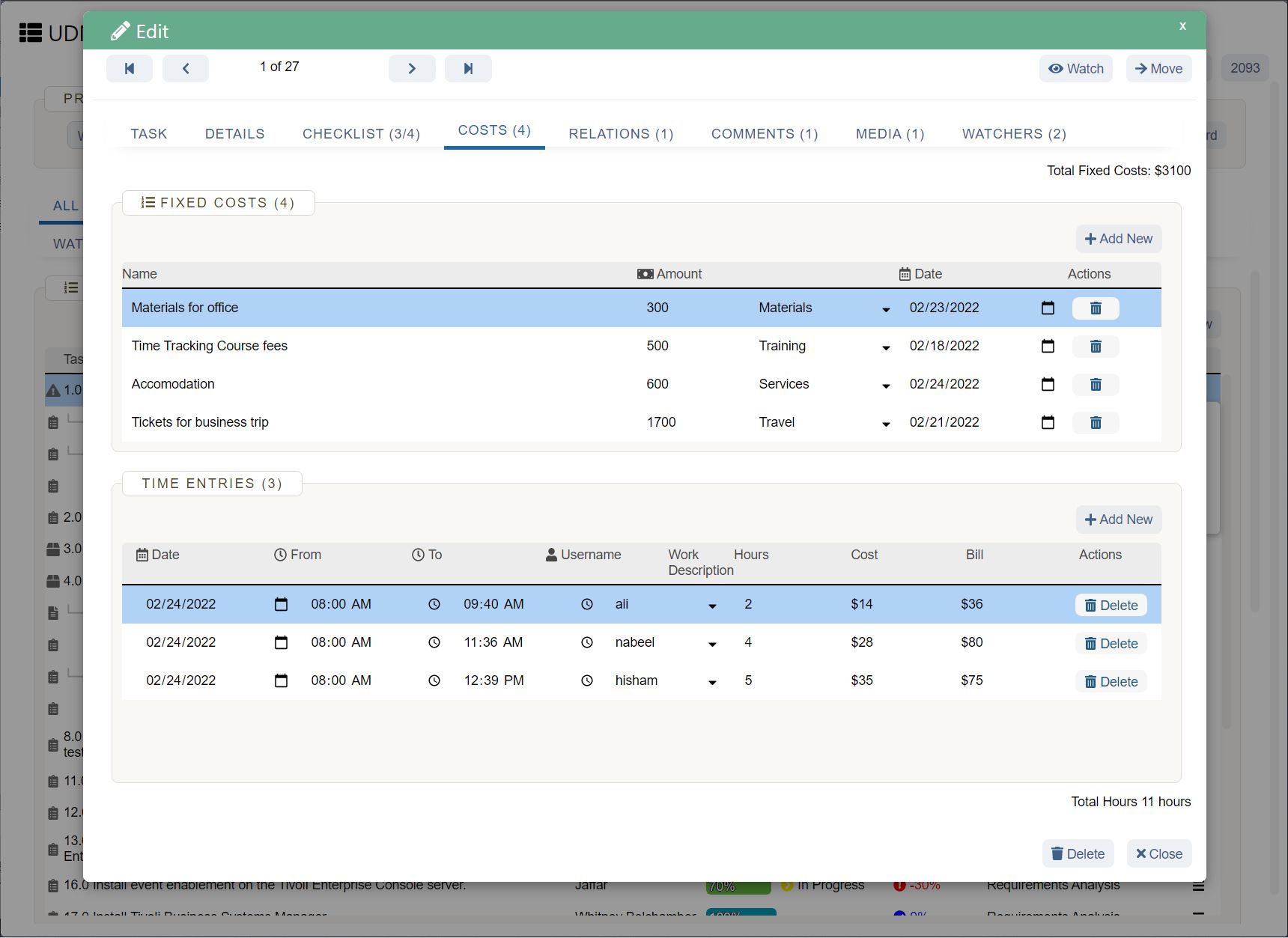

3. Pociąg To zespół do być lepsze komunikatory i współpracownicy

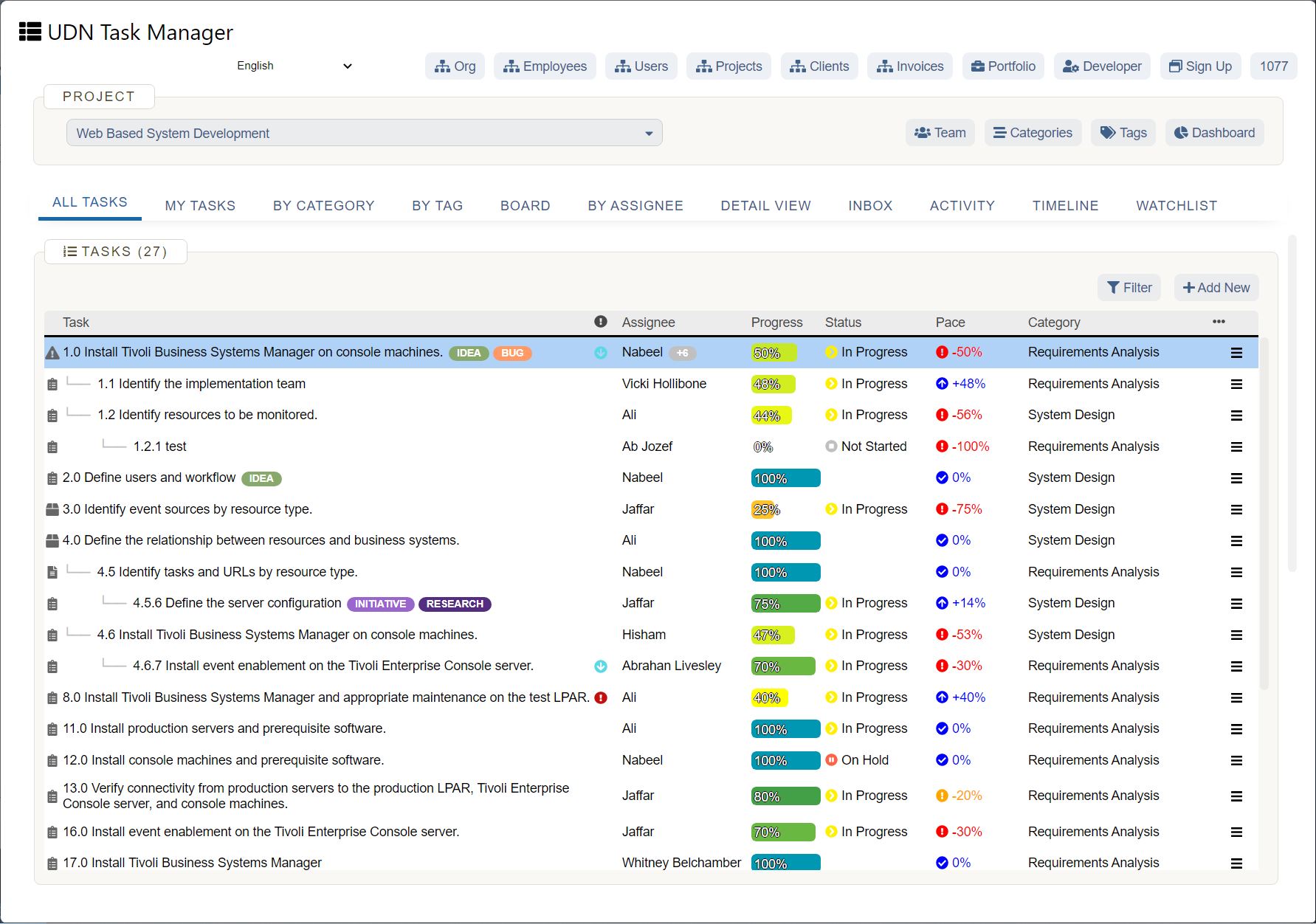

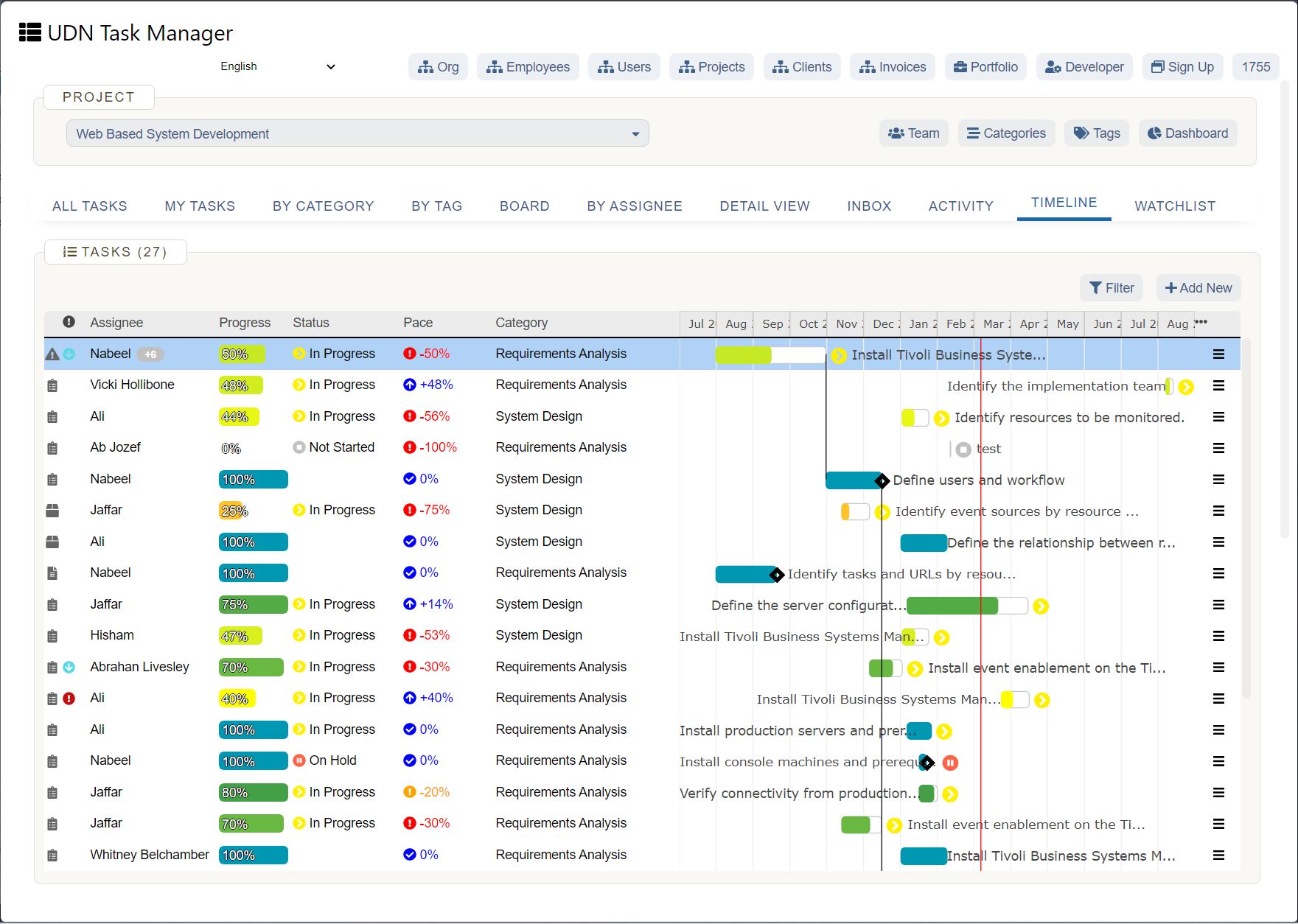

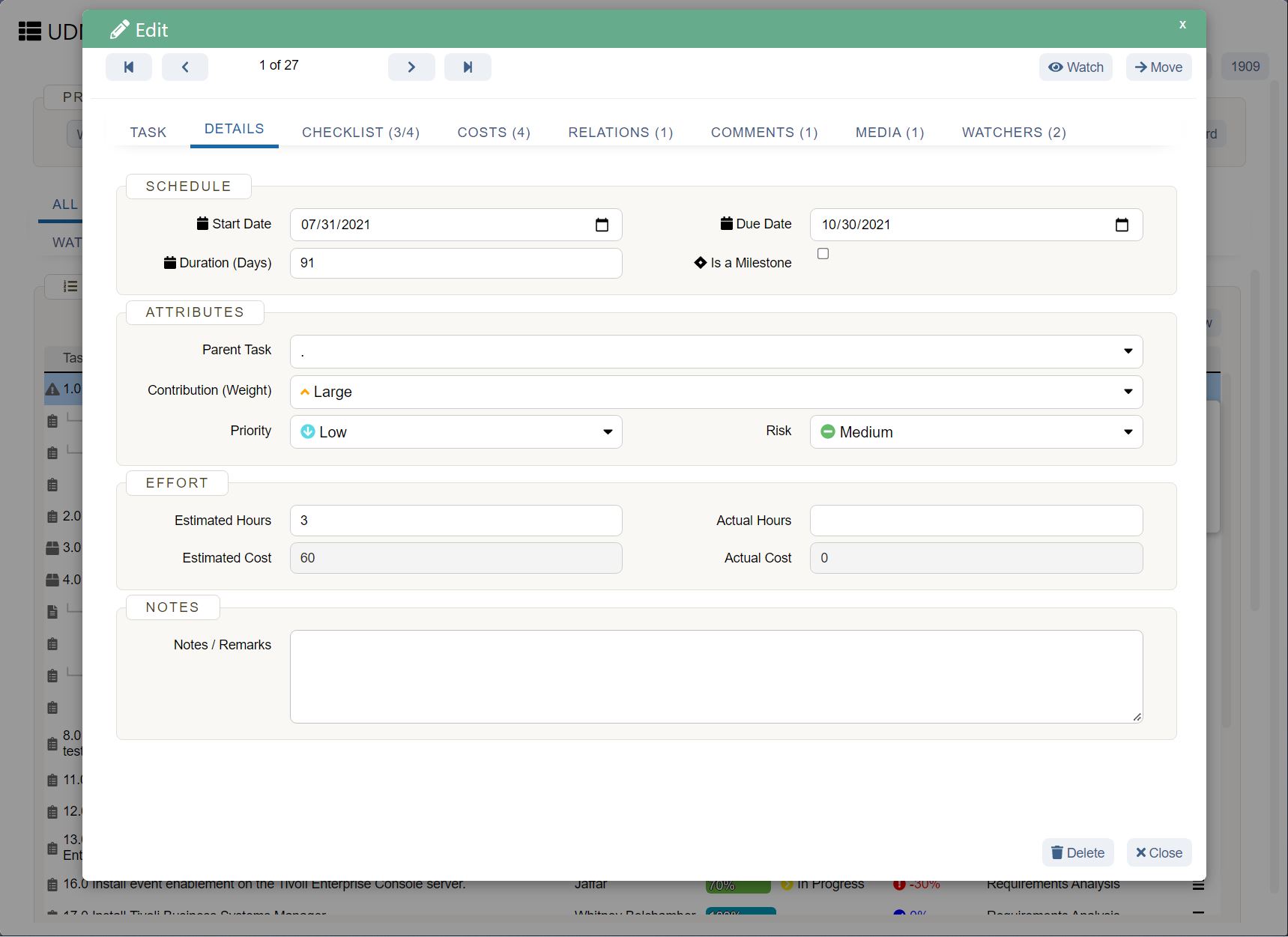

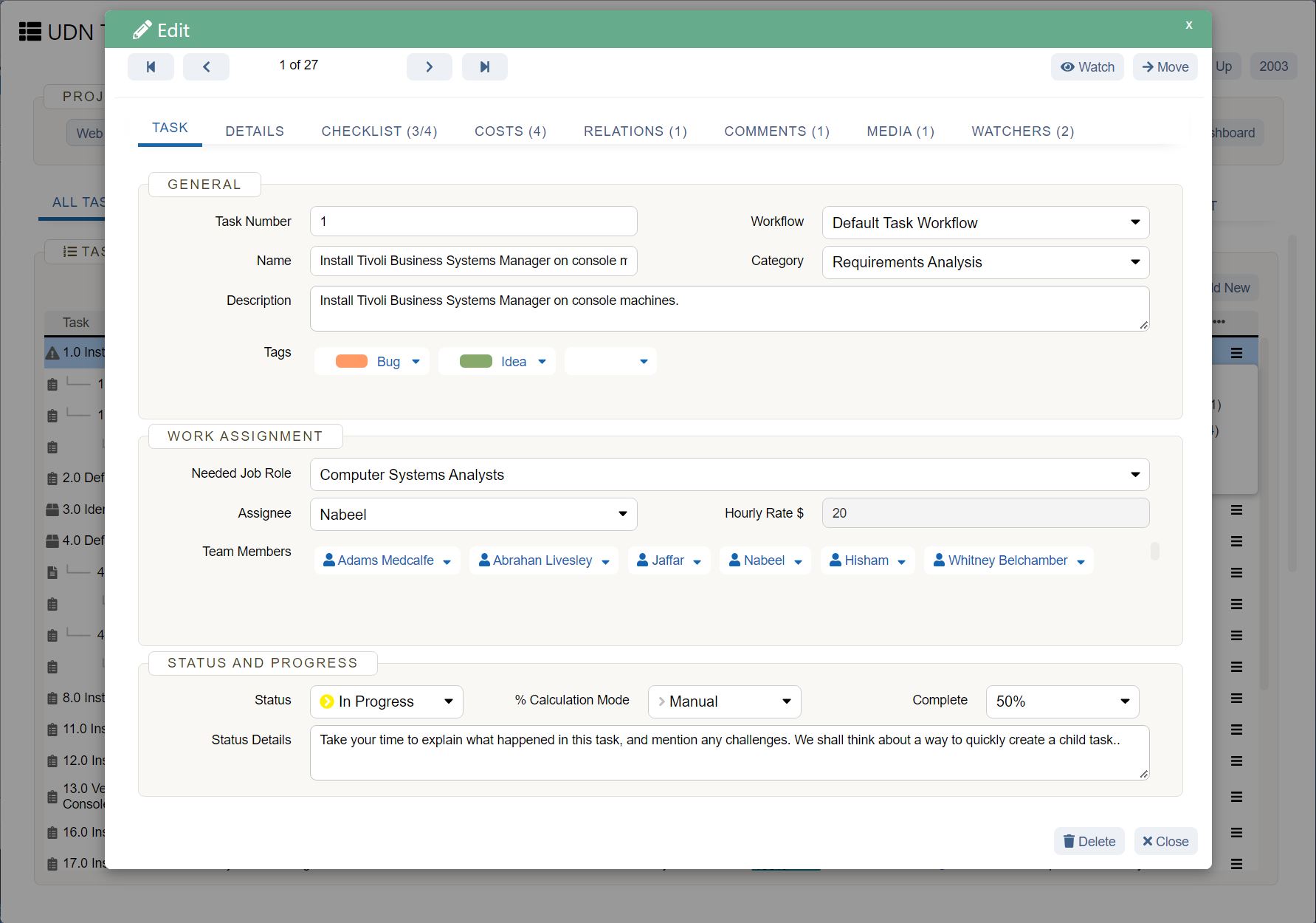

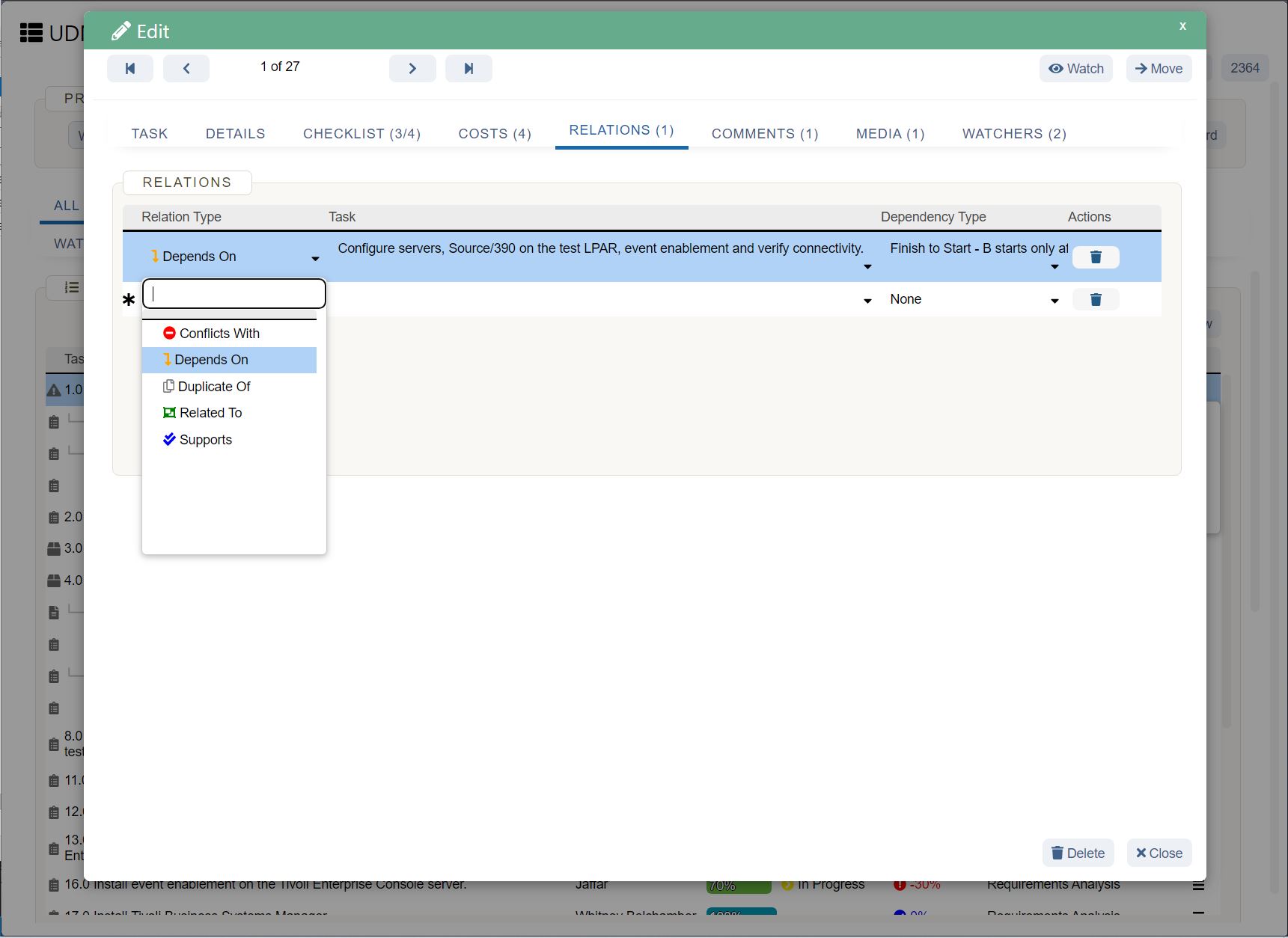

Aby planów i procedur bezpieczeństwa, które zostaną przyjęte, muszą być zrozumiałe i dostępne dla całej firmy. Inwestować w szkolenia komunikacji dla zespołów IT, aby mogły lepiej współpracować z innymi służbami. Partner z personelu łączności ze świadomością napędzać inicjatyw bezpieczeństwa w całej firmie. StosowanieWspółpraca oprogramowanie do zarządzania pracaAby wyrównać ludzi wokół procedur i procesów bezpieczeństwa.

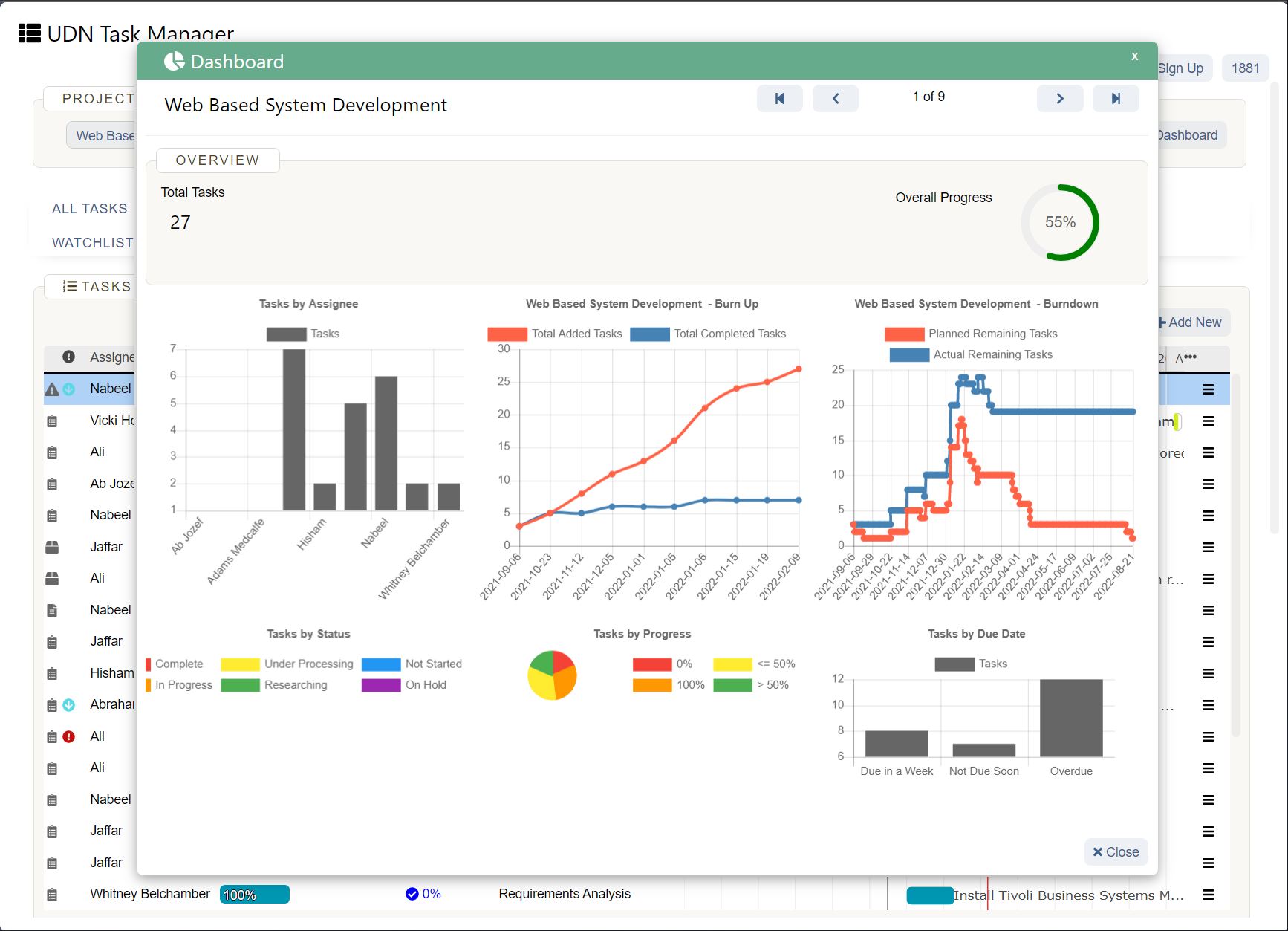

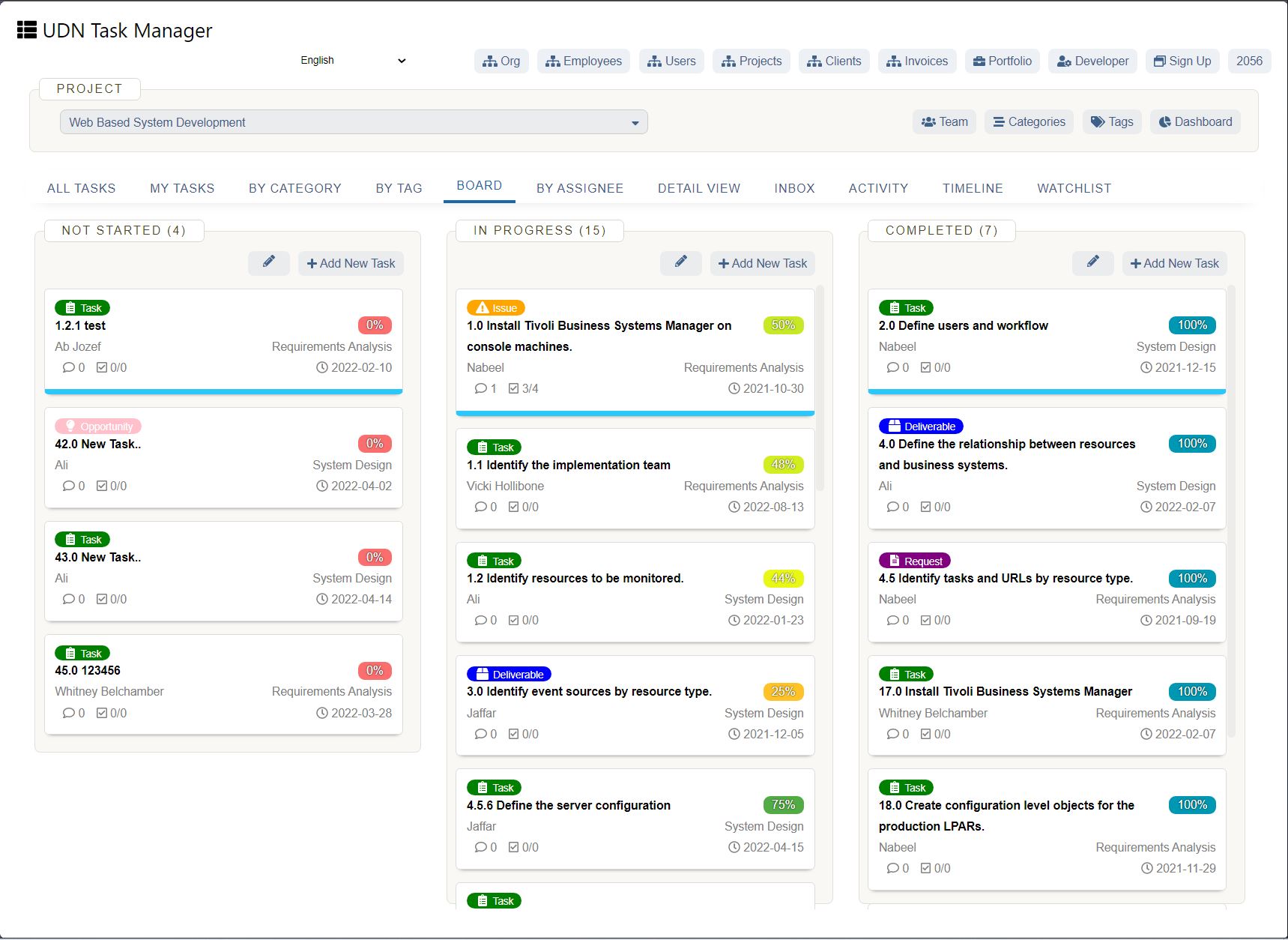

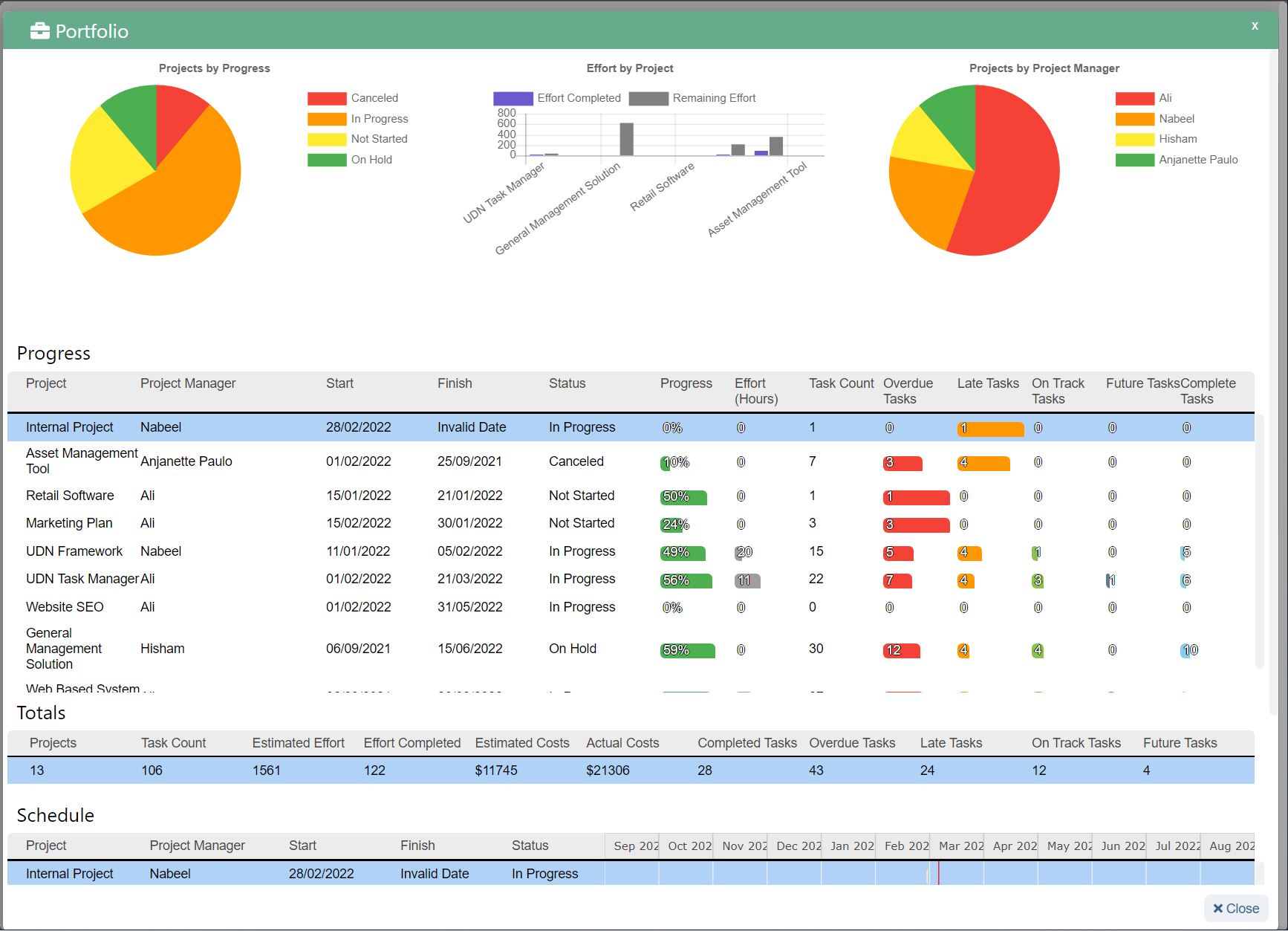

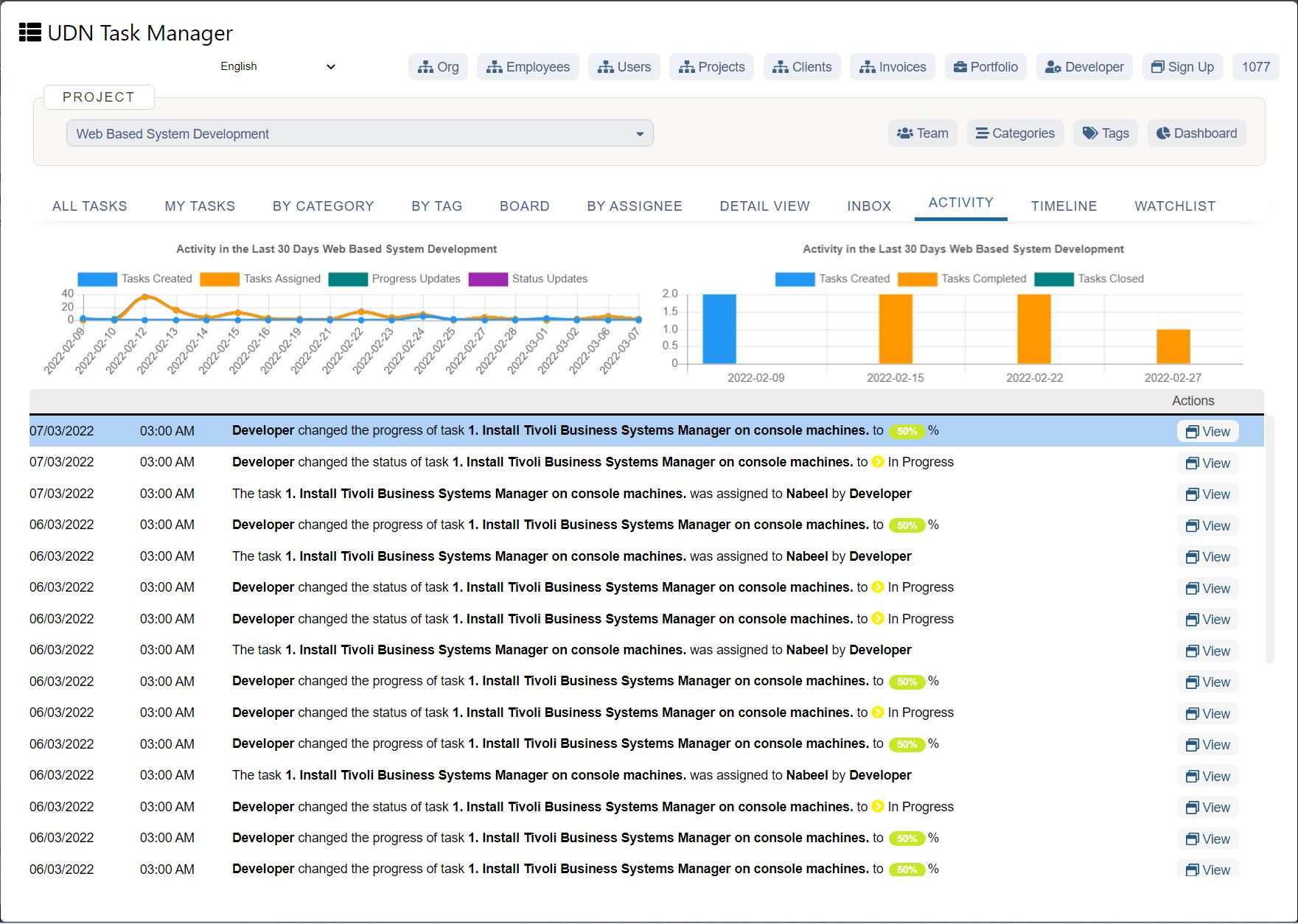

Korzystanie z narzędzia takie jakMenedżer zadań UDN.jak twojePojedyncze źródło prawdyzapewnia jedno miejsce dla ważnej dokumentacji i może byćZaktualizowano automatycznie. . Do tego,Narzędzia do zarządzania pracami współpracywłączaćBłędnie płynąca współpraca jednocześnie chroni wrażliwe informacje .

Zaangażowane pracownicy są twoją najlepszą obroną

Cybersecurity wymaga podejścia trzyosobowego z udziałem technologii, procesów i ludzi. Przywódcy IT mają ich pracę. Żyjemy w złożonym i zmieniającym się świecie z nowymi zagrożeniami bezpieczeństwa pojawiających się do dnia. Oprócz zabezpieczenia firm,Przywódcy IT muszą również umożliwić innowacje i swobodny przepływ danych między zespołami .

Jeśli chodzi o ochronę organizacji z zagrożeń wewnętrznych i zewnętrznych, przyjęcie przyjęcia inicjatyw bezpieczeństwa oraz zmniejszenie ryzyka, koncentrując się na zwiększeniu zaangażowania pracowników jest jedną z najlepszych inwestycji, które przywódcy IT może zrobić.