¿Crees que las violaciones de seguridad son la mayor amenaza para su empresa? Piensa otra vez.

En 2018, fue empujado de lleno en el centro de atención, y no de una buena manera.Más de 1 mil millones de personasTenía sus datos personales expuestos gracias a las violaciones de seguridad. Facebook, T-Mobile, Quora, Google, Orbitz y Docenas de otras compañías tenían datos sensibles de los clientes comprometidos. Aparte del impacto financiero inmediato de una violación (que promedia alrededor$ 3.86 millones por incidente), una reputación y pérdida dañada de la confianza del cliente puedecostoMillones de empresas más en negocios perdidos con el tiempo.

Cuando suceden las infracciones, la culpa de la sala de juntas a menudo está enfocada en el liderazgo de TI. Después de la HACK DE TIENDAS DE TIGO DE 2013, la compañía enfrentó una critica intensa sobre sus prácticas de manejo de datos, que culminó en elrenuncia de su cioel próximo año. Con tanto en juego, no es de extrañar que la seguridad ygobernanciaSigue siendo las principales áreas de enfoque para ello.

Pero mientras hacen titulares, las violaciones de seguridad no son la única amenaza para la empresa. Hay otro peligro más sutil que puede tener un impacto igual y consecuencias más duraderas, una gobernanza excesivamente rígida que inhibe la creatividad y la innovación.

Seguridad contra innovación

Las empresas tienen que estar alejadas y seleccionar soluciones que puedan construir durante años o décadas, mientras que al mismo tiempo mantiene el ritmo de un mercado que cambia rápidamente. El liderazgo de TI está luchando para encontrar un equilibrio entre mantener a sus organizaciones a salvo mientras se mantiene lo suficientemente flexible como para permitir una innovación rápida.

De acuerdo con laEncuesta de Harvey Nash / KPMG CIO 2018"Mejorar la ciberseguridad" tuvo el mayor aumento de la prioridad de todas las demás áreas de negocios, saltando un 23%. Con la amenaza siempre presente de una violación de seguridad que cuelga sobre sus cabezas, los líderes de TI han sido rápidos para bloquear cadariesgopunto. En comparación con los líderes de marketing, que están ansiosos por aprovechar la nueva tecnología para resolver sus problemas, el liderazgo de TI a menudo se puede ver como Killjoys e inhibidores de la innovación.

En una pieza para inc., editor contribuyente Geoffrey James argumentó que el progreso impedido era par para el curso para la mayoría de los CIOS:

"En la década de 1970, CIOS se aferró a los mainframes de IBM clunky cuando los miniComputadores y estaciones de trabajo fueron más baratas y tenían un mejor software.

En la década de 1980, CIOS se aferró a terminales centralizados de computación y celda de caracteres en lugar de abrazar las PC y Mac que las personas realmente querían usar.

En la década de 1990, los CIO se aferraban a las aplicaciones de cliente-servidor fuertemente integradas y generalmente luchaban contra las aplicaciones basadas en la nube (como Salesforce.com) que corrían a través de Internet.

En la década de 2000, CIOS se aferró a los sistemas y PC de ERP excesivamente complicados mientras sus usuarios abracaban rápidamente teléfonos inteligentes y tabletas ".

Pero, al mismo tiempo, las juntas se han encargado de CIOS y la ORG de TI con la promoción de la innovación, la creatividad y la experimentación. Es una caminata floja, hecha aún más complicada por otros departamentos e incluso a los socios de nivel c que adoptan nuevas tecnologías fuera de ella. Entonces, ¿qué pueden hacer los líderes para cumplir con sus obligaciones mientras presionas a sus organizaciones hacia adelante?

De los gerentes de tecnología a los conductores de innovación empresarial.

Se acabaron los días en que los líderes de la compañía establecerían la estrategia, y fue que su trabajo implementaría. Elegir la tecnología incorrecta, la integración o la pareja puede resultar en consecuencias que podrían afectar el negocio durante años. Se ha producido un cambio radical, con él y los líderes de seguridad que asumen un papel mucho más de asesoramiento.

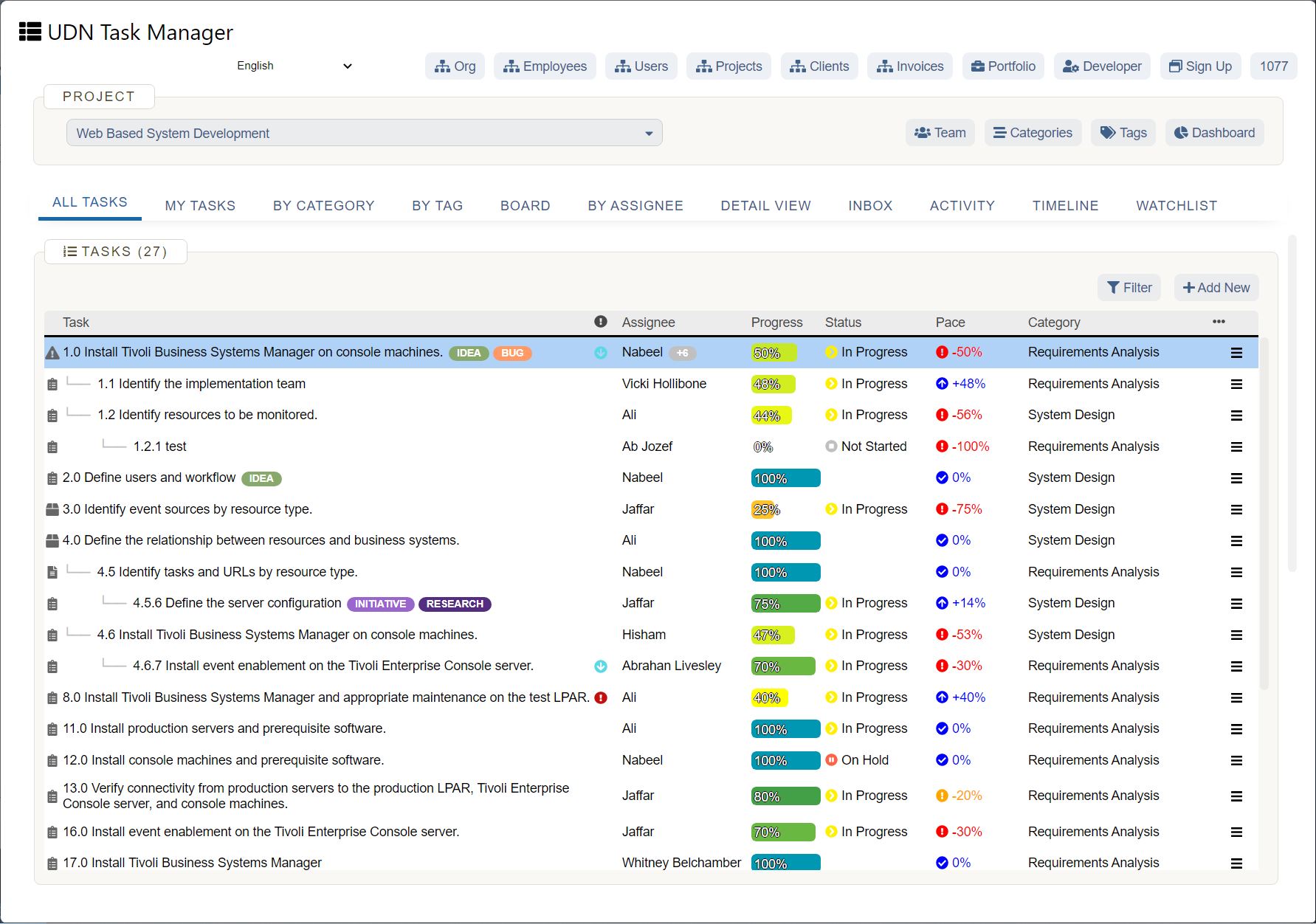

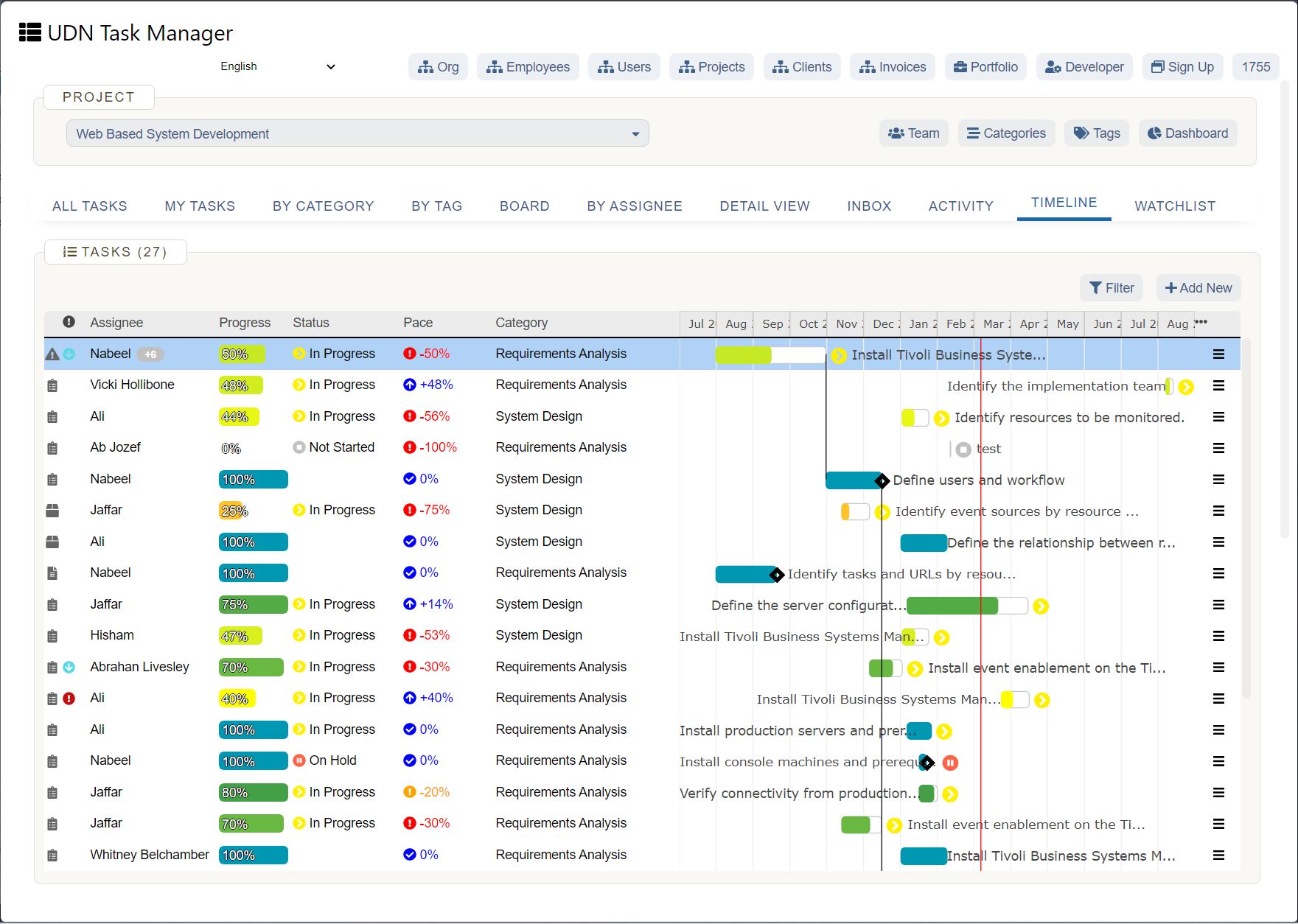

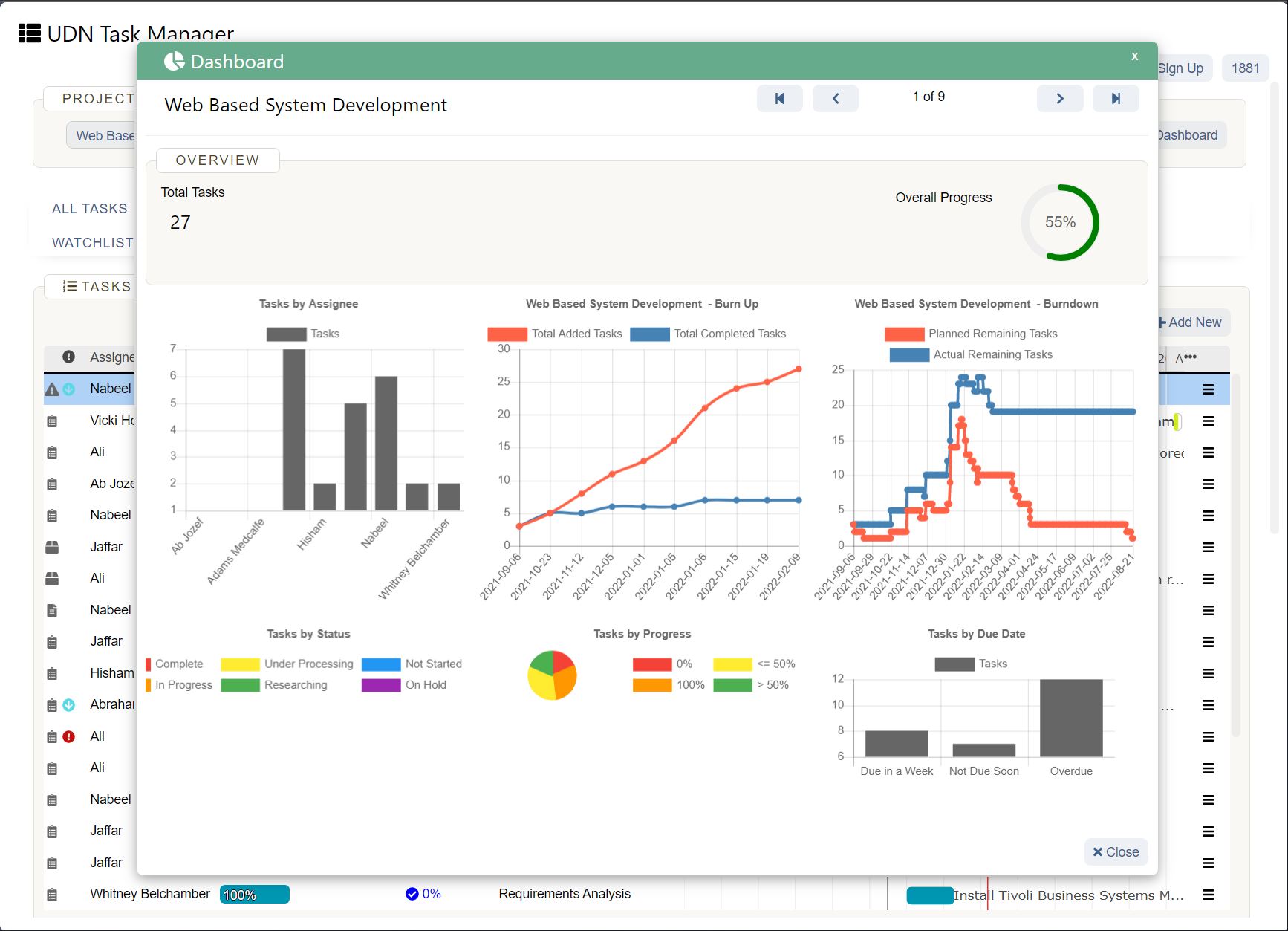

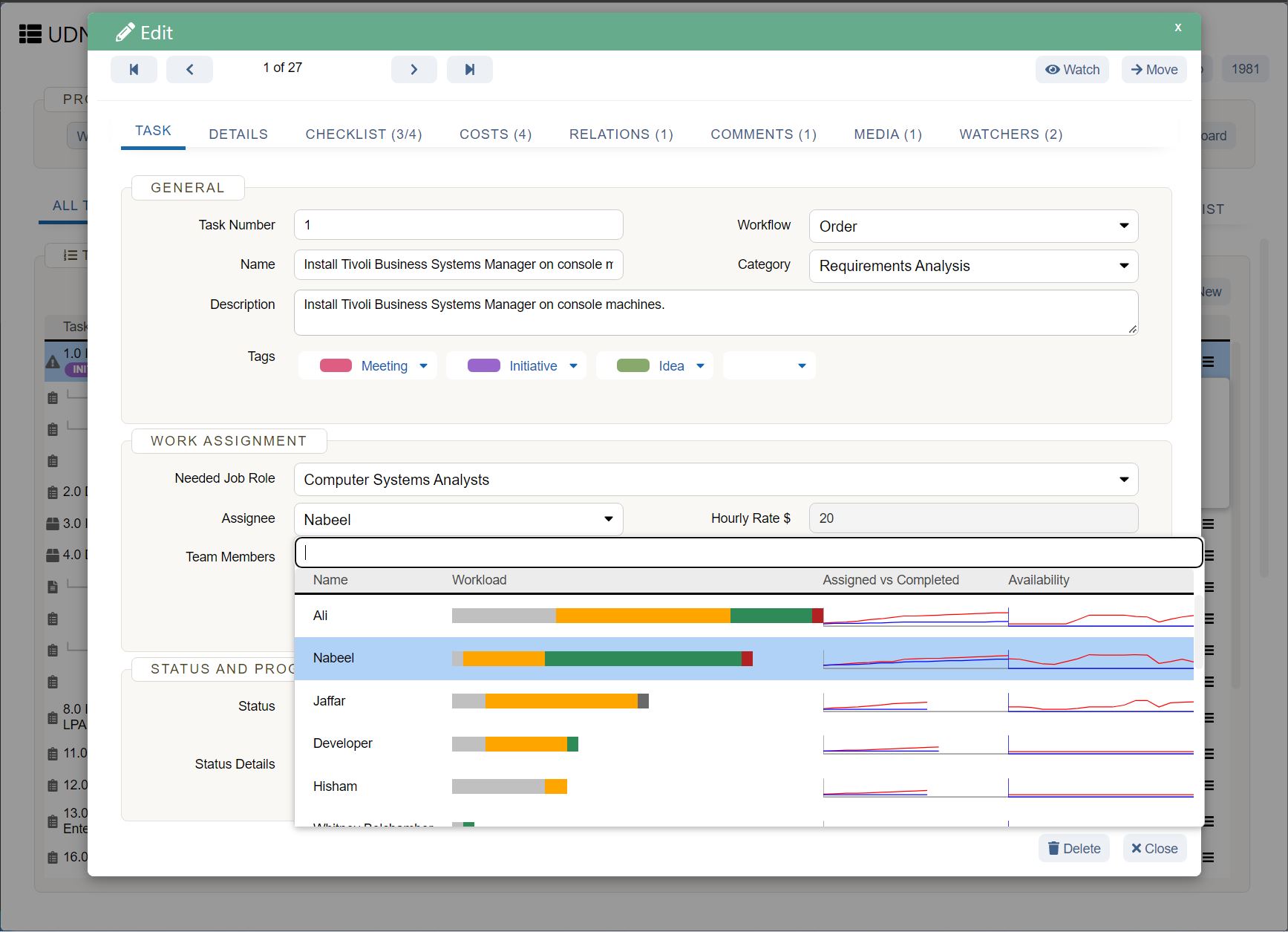

"A partir de fines de la década de 1990, y más en los últimos 10 años, la seguridad y el liderazgo de TI se han movido a la vanguardia de la toma de decisiones corporativas", dice Lucas SzyManowski, director de seguridad de la información enGestor de tareas UDN. "A medida que maduran los programas de seguridad y cumplimiento organizativos, la organización de seguridad se considera una voz decisiva involucrada en la elección de socios, proveedores y definir paisajes tecnológicos".

Los líderes tienen la oportunidad de no solo mantener y proteger los datos de la empresa y la infraestructura técnica, pero también ayudar a las organizaciones a tomar decisiones e inversiones críticas en tecnología que pueden afectar la estrategia competitiva general. En lugar de simplemente ser responsable de la creación de las empresas de sistemas técnicos, correspondía, los líderes son cada vez más responsables de los resultados de negocios, esos sistemas pueden ayudar a cumplir.

Es un momento emocionante, y una gran oportunidad para que construya influencia, aumente su valor y se establece como socios comerciales estratégicos.

En elEncuesta de Harvey Nash / KPMG CIO 2018, Bridget Grey, MD, Harvey Nash Australia, destacó la oportunidad de esta manera:

Para que esta transformación sea un éxito, los líderes deben tener un enfoque imparcial y enfocado en el negocio para la evaluación de la tecnología que protege al org de la ORG sin poner en riesgo la innovación.

(Fuente:https://www.zdnet.com/article/is-2016-the-eear-of-it-disruption/ "

3 preguntas que los líderes deben preguntar al evaluar nuevas herramientas

1. ¿Cuál es el propósito de la herramienta y cómo encaja en la pila de tecnología?

Cada nueva pieza de software o tecnología agrega nueva complejidad a los sistemas y amenazas existentes. Más a menudo que no, es mejor reducir el número de partes móviles cuando sea posible.

"Lo veo como la línea de tecnología y seguridad conga", explica SZYMANOWSKI. "Y con la línea de tecnología CONGA, todo lo aleja de su funcionalidad principal y los datos que protegen. A medida que se necesita más funcionalidad, agrega nuevas herramientas, dispositivos y procesos a la cadena. Si bien puede ser funcional y necesario a corto plazo, agrega complejidad que tiene el potencial de convertirse en riesgos y debilidades. Para cada una de las conexiones en la línea CONGA, necesita un enfoque estructurado de la forma en que define los requisitos mientras supervisa y administra la seguridad para cada una de esas partes. Si se pueden reducir dos funciones a una, es una mejor solución ".

Cuando el enfoque se centra demasiado en el crecimiento y la ejecución, surgen problemas.

"El peligro se encuentra cuando el pensamiento es demasiado culminante. "Solo lo haremos (instalarlo) porque necesitamos hacerlo" X "hecho". No quieres comenzar a agregar a esa línea conga. En algún momento, vas a poner algo allí que viola la ley, afecta negativamente la seguridad de los datos, o peor, debilita los sistemas previamente robustos.

2. ¿Quién hizo la herramienta y cuál es su reputación?

Donde el software proviene de asuntos. Una pieza de software inoportada por un equipo de ThreadBare que no está bien establecido puede ser una enorme responsabilidad.

"Debe evaluar a fondo cualquier socio de software", comparte SZYMANOWSKI.

"Esa pieza de software genial de ese pequeño equipo que elija utilizar puede ser algo que construya una infraestructura crítica. Si esa pieza de software no estaba bien pensada y diseñada, o el código detrás de ese software no es seguro, puede afectar perjudicialmente su negocio, incluso cuando el concepto de tecnología es sólido. Mucha gran tecnología puede venir de pequeños equipos. ¡Recordemos que HP fue iniciado por 2 tipos en un garaje! Pero, ¿y si un par de años por la carretera, el equipo de 2 personas que hizo que tu software ahora crítico se encontrara a sí mismos en un punto muerto y lo cerró todo? ¿Qué pasa si uno de ellos decide tomar todos sus datos e IP y seguir adelante? Eso podría tener graves consecuencias ".

Puede haber presión para adoptar la última herramienta o dispositivo lo más rápido posible, pero ser demasiado apresuradamente puede causar una gran cantidad de problemas en la carretera.

3. ¿Tenemos un plan para capacitar a los usuarios en las mejores prácticas de seguridad de datos?

La gran mayoría de las infracciones e incidentes no son el resultado de la tecnología comprometida, son el resultado deerror humano. Los líderes deben comenzar a visualizar la educación interna como parte crítica de su infraestructura de seguridad. Las políticas de seguridad y las mejores prácticas deben estar disponibles. Una cultura de conciencia de riesgos, educación y responsabilidad debe ser cultivada y incorporada en el ADN de una organización.

"La nube ha sido el mayor cambio", explica CIO Asesor y Consultor de SeguridadDustin Bolander. "Dropbox, Google Apps, etc. lo han hecho increíblemente fácil para los documentos para escapar de la organización. Ahora, cualquier usuario de la compañía puede configurar un servicio y estar almacenando datos en la nube en cuestión de minutos. Esto ha dado lugar a un gran cambio de confiar en las salvaguardas técnicas a tener que centrarse en la conciencia del usuario y la capacitación de seguridad ".

Dado el ritmo a que la tecnología avanza y evoluciona, lo que proporciona mejores prácticas de manejo de datos básicas y la capacitación de seguridad puede ser el mejor paso que puede tomar un ORG para evitar una violación costosa. Nuestro Fundador y CEO, Andrew Filev, describió algunos grandes Prácticas de privacidad de datos aquí .

La seguridad es el nuevo diferenciador.

Las empresas deben hacer que la seguridad sea una prioridad más grande que nunca antes y revise considerablemente en el proceso de vetting del proveedor. Las violaciones de datos siempre serán una amenaza, pero un grave peligro radica en restringir la capacidad de los equipos para ser innovadores. Las organizaciones deben encontrar formas responsables de habilitar la apertura y la creatividad sin comprometer la seguridad.

Los clientes esperan que sus datos sean seguros. Se ha estimado que el mal manejo de los datos y la seguridad costará facebook soloMás de $ 1 mil millones. Cada pieza en su pila de tecnología tiene la capacidad de comprometer los datos y dañar su organización, así que manténgalos a un alto nivel.

En Gestor de tareas UDNNo nos hemos mantenido con los estándares de seguridad,Los hemos pionero. Nuestro compromiso con la seguridad no es solo presumir de nuevas campanas o silbidos. Estamos dedicados a mantener los datos de nuestro cliente a salvo porque conocemos que sus negocios dependen de nosotros. Y con nuevas características como Gestor de tareas UDNCerrar con llave¡Nuestros usuarios ahora tienen un control incomparable sobre sus datos en la nube.

Todas estas características de seguridad sirven a un propósito: para habilitar la colaboración perfecta. Los equipos distribuidos pueden administrar de manera colaborativamente su trabajo con facilidad, sabiendo que sus datos están protegidos por la seguridad en la nube líder en la industria. ¿Está listo para empoderar a su equipo para innovar a través de distancias? Comience su prueba gratis hoy.

Foto porsesbastiaan stam en Desaliñado