Votre liste de contrôle de sécurité de gestion de travail collaborative

2018 va tomber dans l'histoire comme l'année où certaines des sociétés les plus remarquables du monde ont connu une énormeviolations de données. Même le réseautage social de la technologie Giant Facebook a rendu d'innombrables titres comme il a traité une série d'attaques de sécurité majeures quiaffecté plus de 100 millions d'utilisateurs .

L'incident moyen de la sécurité des donnéesCoûtU.S. des entreprises7,91 millions de dollarset il y a quelque chose de sans inestimable à la confiance du client. Avec lePremière violation de 2019Survenant moins de 24 heures dans la nouvelle année, cette menace ne disparaît pas et la sécurité devrait être une préoccupation supérieure lors de la prise en compte de nouveaux outils pour votre pile technique.

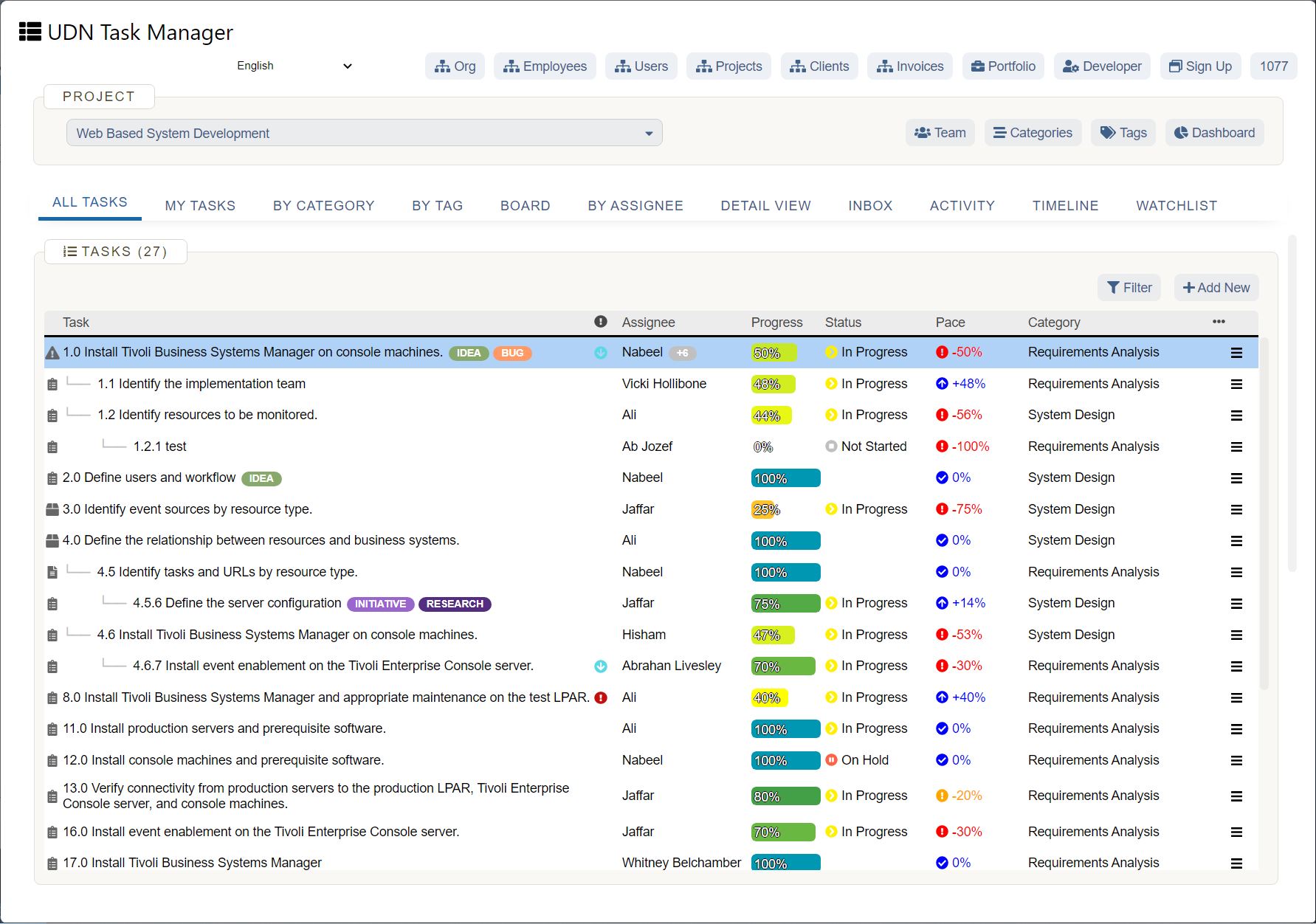

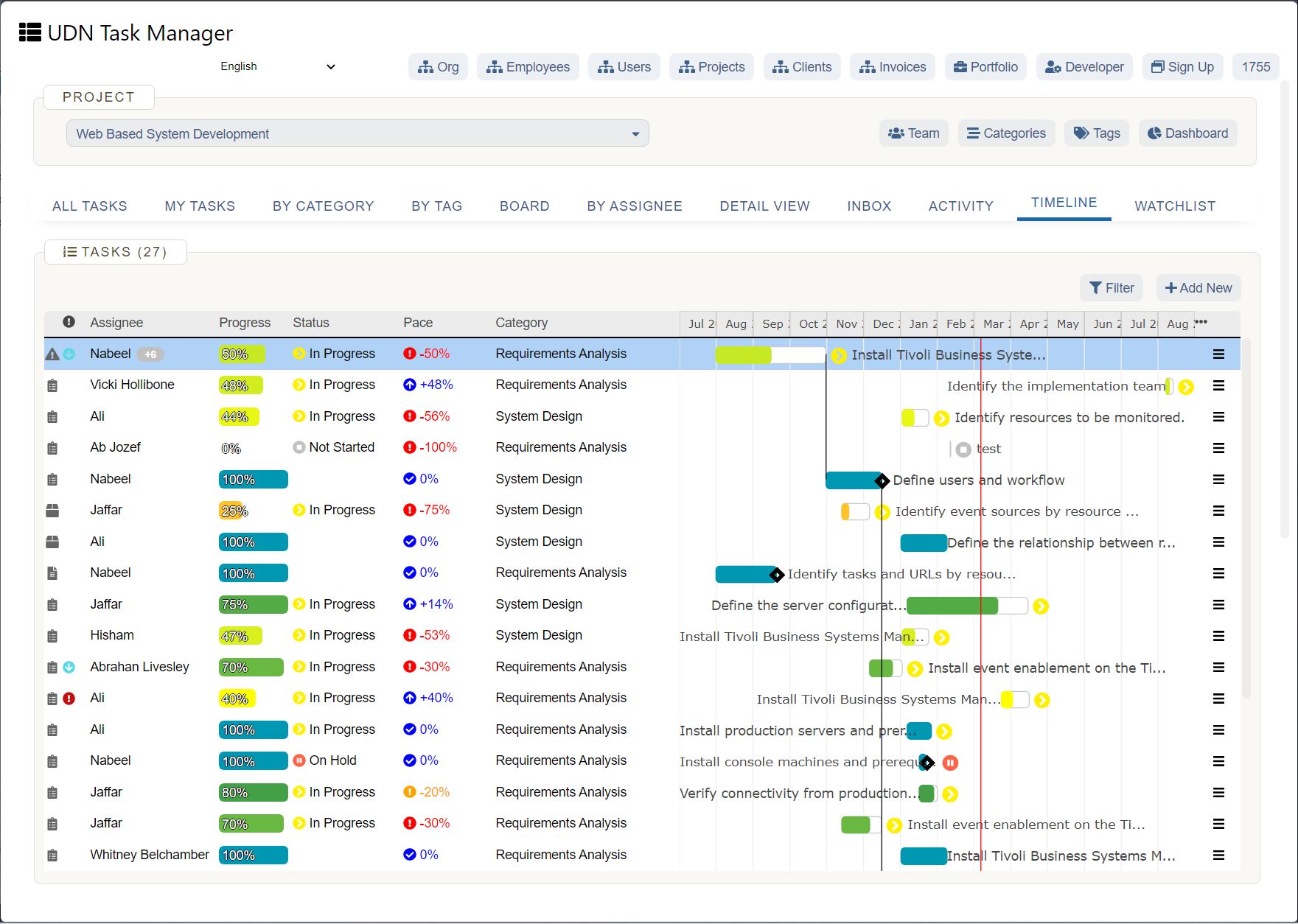

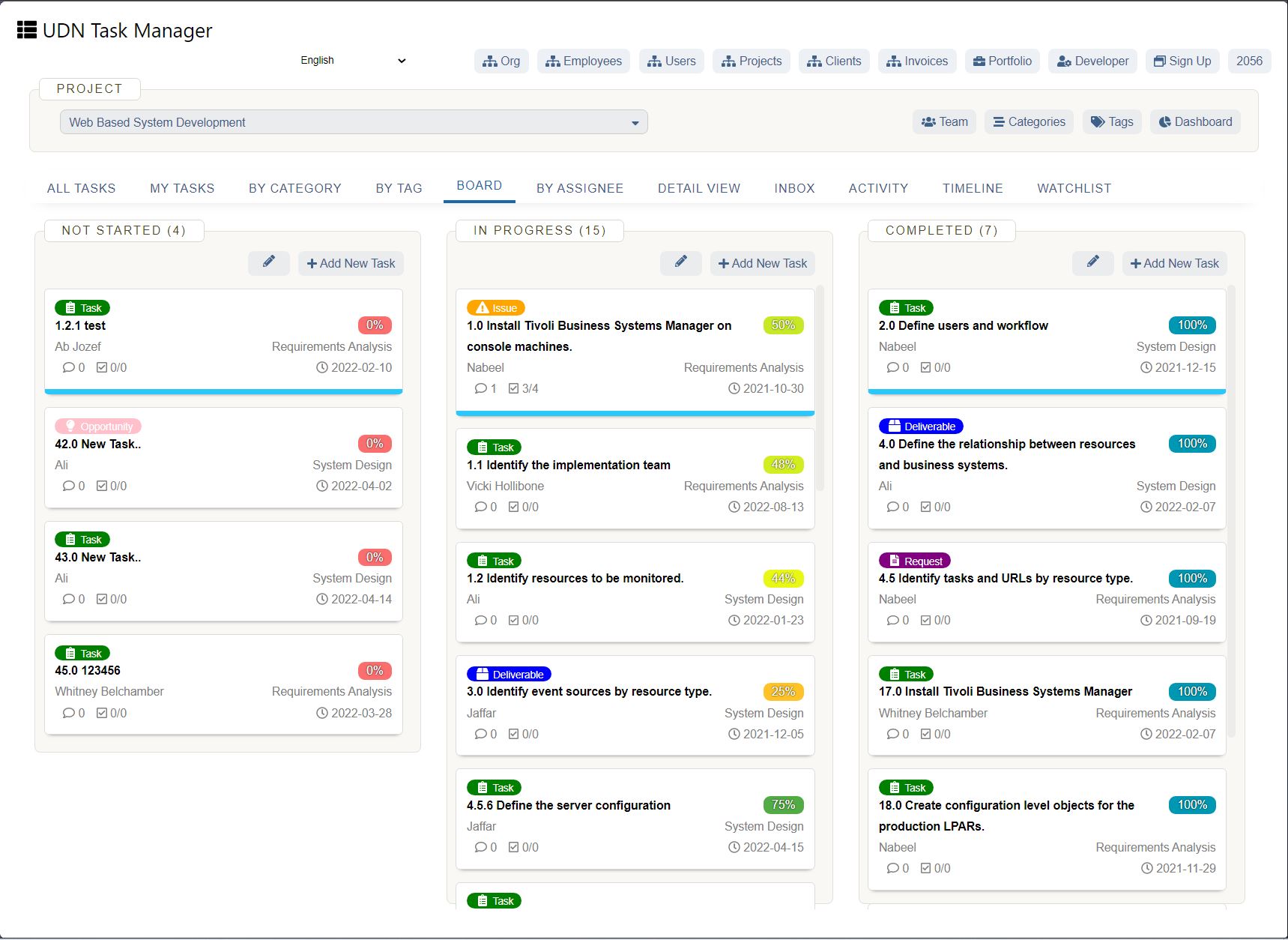

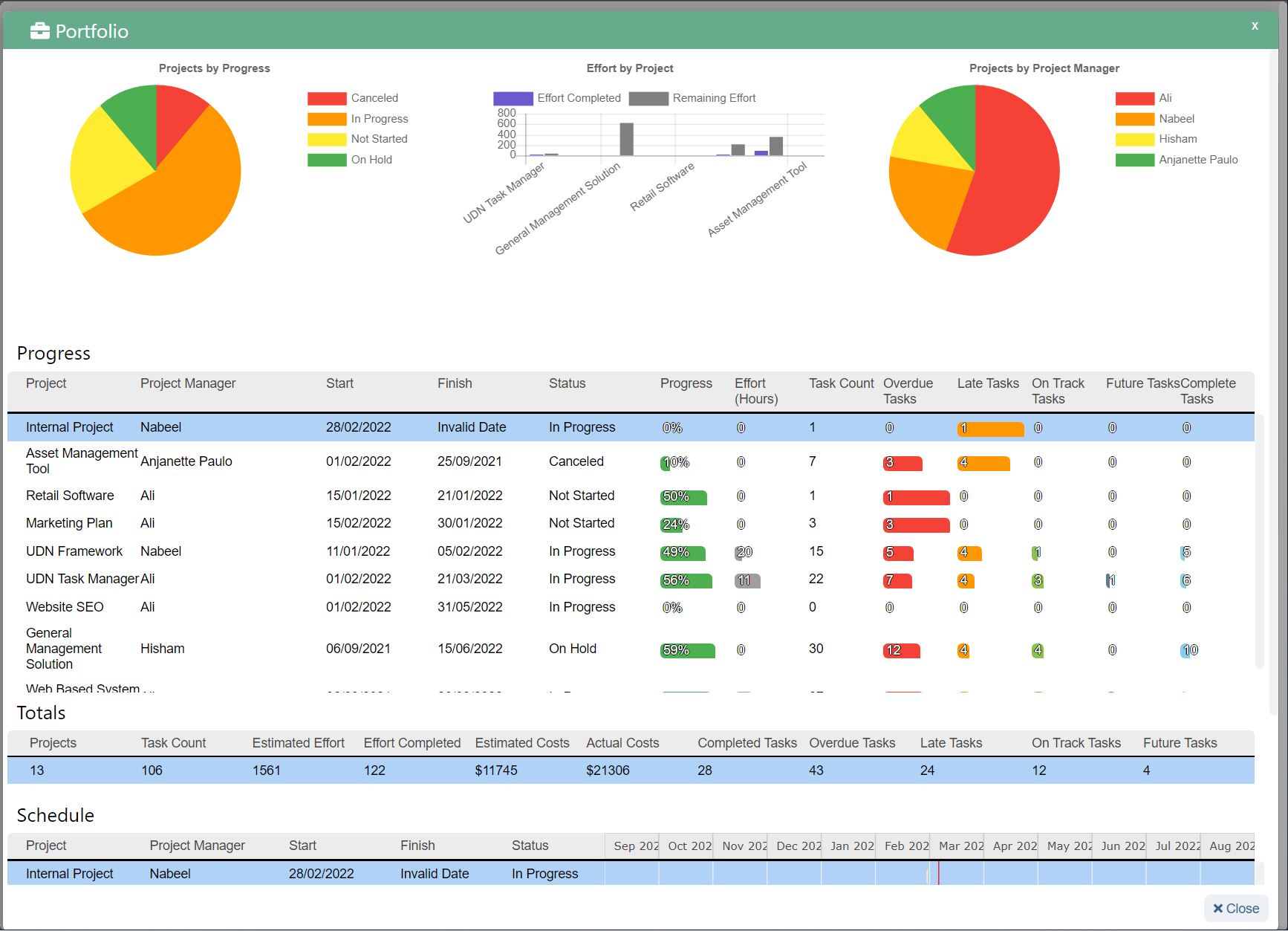

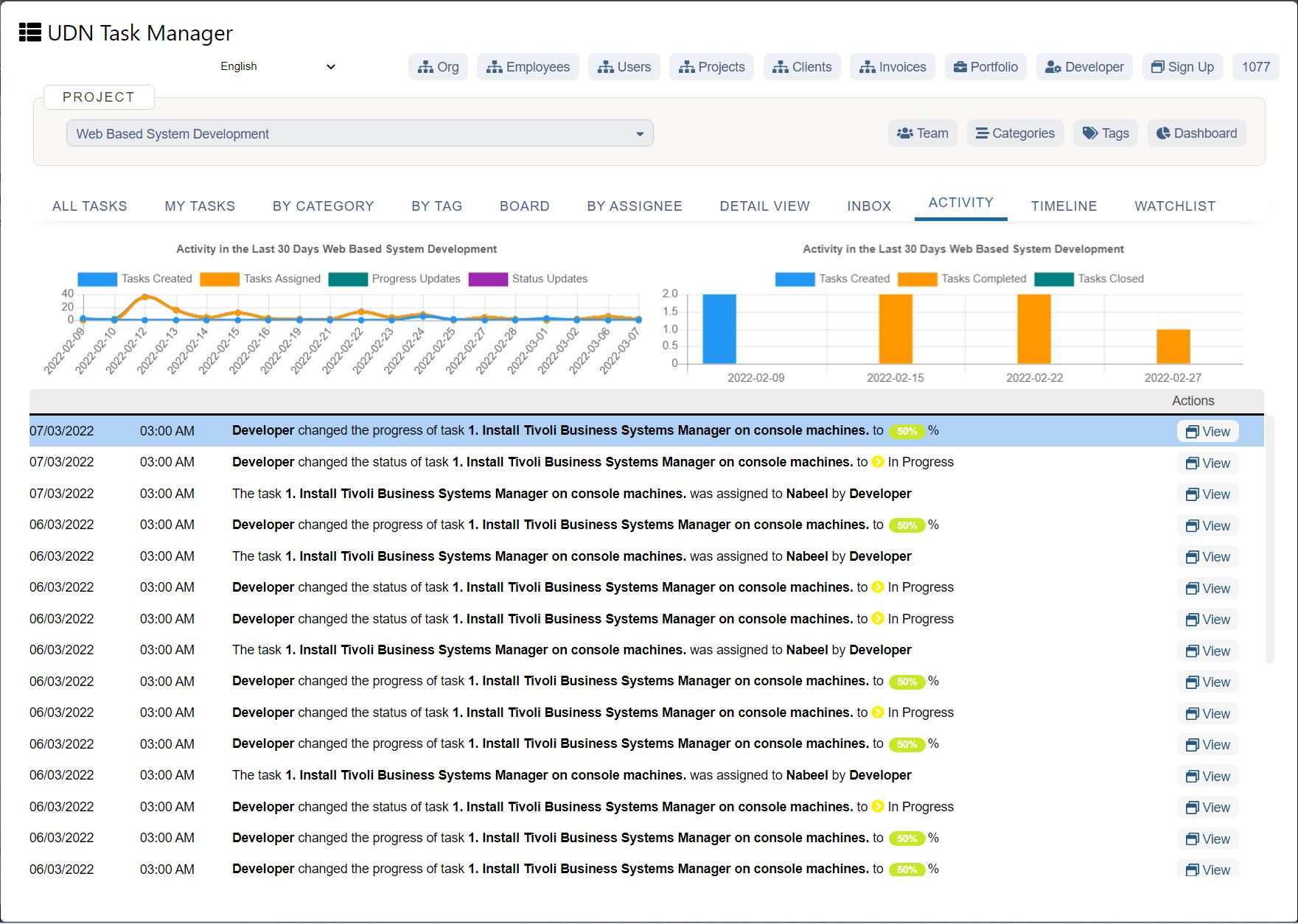

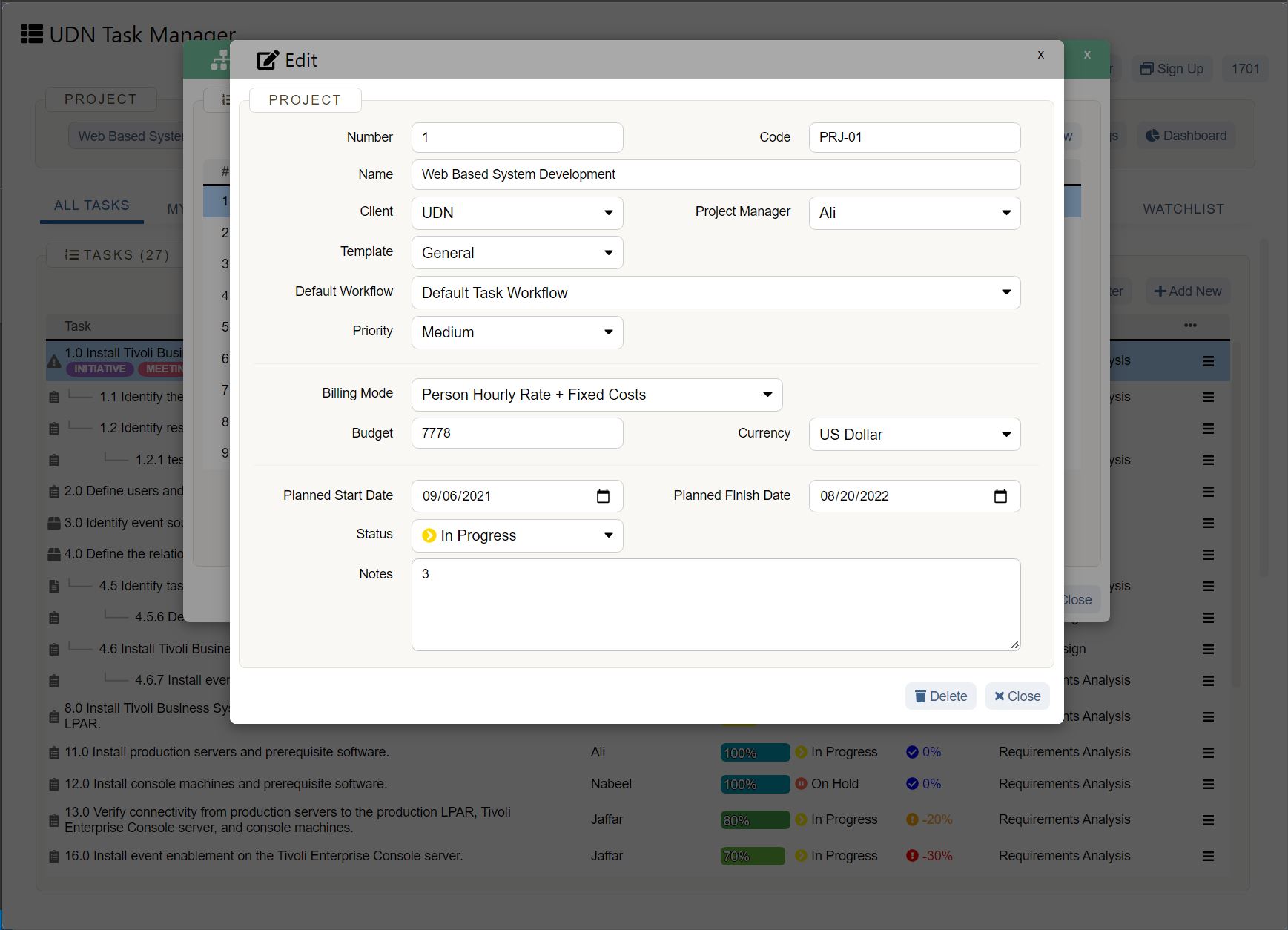

Un outil dont vous avez besoin pour prendre un autre regard de sécurité? Votre plate-forme de gestion de travail. Bien sûr, vous pouvez garder votre travail dans Excel ou essayer de vous cacher dans le nuage, mais plus de 250 000 organisations ont adopté une solution de gestion de travail et vous avez besoin.un pour rester compétitif. Ces outils améliorent la collaboration, augmentent la productivité, améliorent la visibilité et - si vous obtenez le bon -fournir une sécurité. Tous ces éléments sont essentiels pour la croissance des entreprises.

Voici une liste de contrôle des principales exigences de sécurité pour vous aider à évaluer la solution de gestion de travail collaborative qui vous convient:

Votre liste de contrôle de sécurité de la gestion de travail définie

Sécurité où vos données sont stockées physiquement

Est leOutil de gestion de travailfourni par une entreprise mondiale? Où possèdent-ils physiquement leurs données? Différents états et pays ont des lois sur des compléts de sécurité très spécifiques. Les lois de sécurité d'un État peuvent ne pas aligner vos besoins. Demandez où la société stocke ses données et assurez-vous que les normes de sécurité dans l'installation de stockage sont à jour.

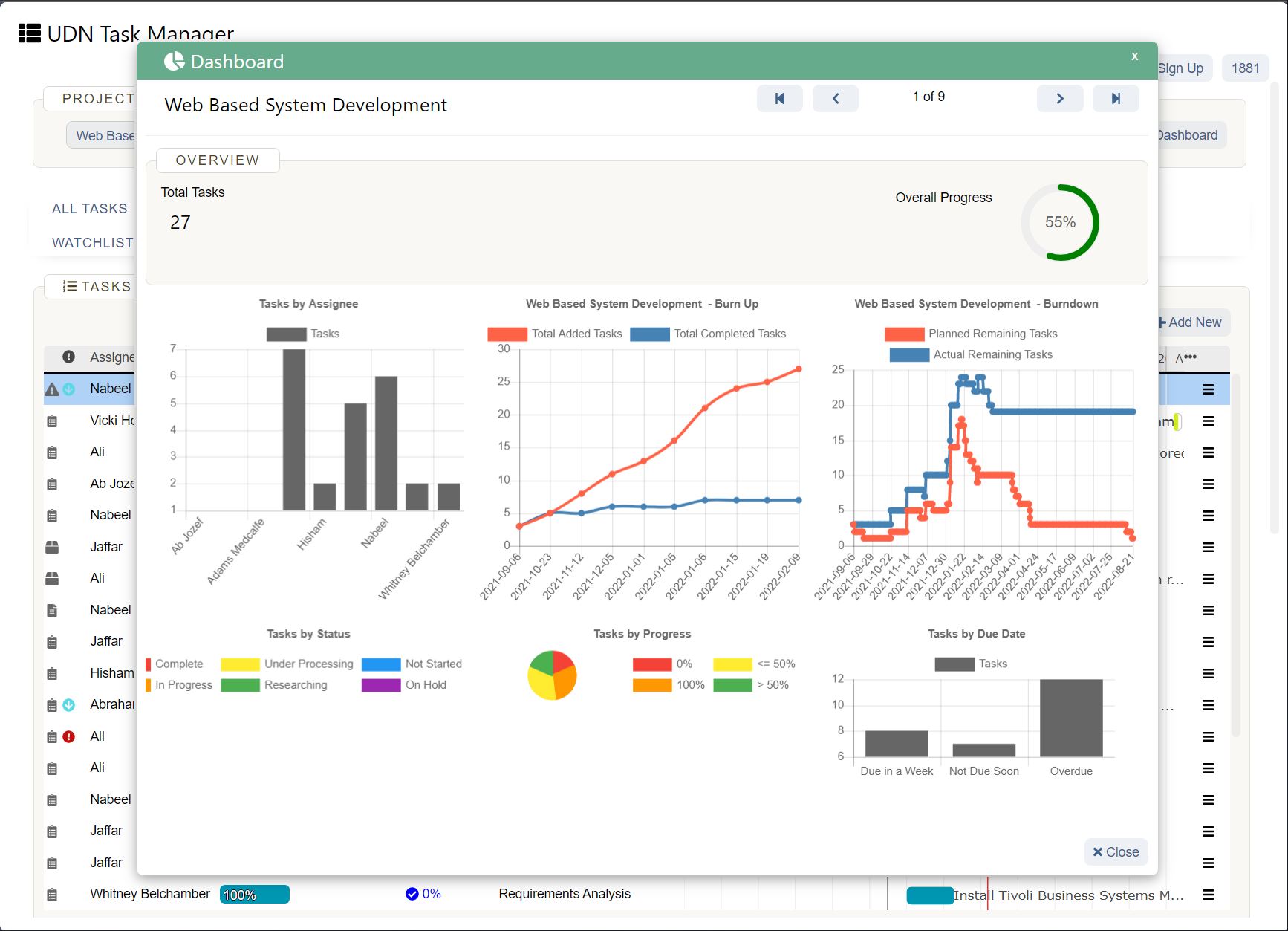

Par exemple, notre centre de données dans les États-Unis est conforme à SSAE 16 type II etIso 27001normes, et notreCentre de données européenest conforme aux normes ISO 27001 et ISAE 3402 (équivalent à SSAE 16). Tous les composants du serveur et du réseau sont constamment surveillés parGestionnaire de tâches UDNpersonnel et nos fournisseurs de colocation.

Un cyber pirate de cyber-piratage effrayant et masqué fixant plusieurs écrans tout en tapant vigoureusement (comme à la télévision) n'est pas votre seule menace. Renseignez-vous sur la protection physique des installations de stockage tels que la sécurité et les systèmes de sauvegarde de puissance, des contrôles d'accès physique, des alarmes de fumée et des incendies et des systèmes de surveillance numérique.

Plans de reprise après sinistre et certifications

Le plan du vendeur est-il en cas de catastrophe évolutive et sécurisée?Gestionnaire de tâches UDNL'infrastructure de récupération après sinistre des catastrophes réside dans Google Cloud Platform pour les États-Unis et E.U. Régions, offrant une grande évolutivité et une grande sécurité avec SSAE16 / ISAE 3402 Type II, ISO 27001.

Une certification ISO 27001 signifie que le fournisseur a mis en œuvre les meilleures pratiques de l'industrie dans la gestion des incidents de sécurité et la sécurité physique. Il montre que le fournisseur a des contrôles systématisés pour limiter tout dommage à votre organisation dans le cas d'une attaque. Cette fiabilité accrue de la sécurité signifie que vous pouvez être confiant dans le partage de données sensibles.

Vous souhaitez également vous assurer que les données sont sauvegardées et disponibles sur des serveurs redondants et géographiquement dispersés. Demandez à quelle fréquence une sauvegarde complète est effectuée et s'il est stocké dans un environnement crypté physiquement séparé des serveurs primaires.

Fiabilité continue

Heure de disponibilitéest une durée de l'industrie informatique pour le moment où un ordinateur est opérationnel, ce qui signifie qu'aucun dysfonctionnement n'est survenu. Un outil n'est utile que si cela peut être utilisé. Haute disponibilité signifie qu'une entreprise est stable, sécurisée et expérimentée. Demandez ce que la disponibilité du fournisseur est de déterminer sa fiabilité de sécurité.

Comme exemple, sur des années de service continu,Gestionnaire de tâches UDNA toujours atteint ou dépassait une disponibilité de 99,9%, veiller à ce que les clients puissent accéder à leurs tâches et à leurs projets en cas de besoin sans interruption.

Sécurité du réseau et du système

Quelles procédures sont utilisées pour prévenir, détecter et assainir rapidement l'impact des attaques de trafic malveillant et de réseau? As tu unplan d'urgenceSi ces attaques se produisent? Y a-t-il des mises à jour régulières et une gestion des correctifs? Comprenez à quel point le fournisseur effectue fréquemment des audits de sécurité du réseau internes afin qu'ils puissent facilement repérer et résoudre des dangers. En ce qui concerne la sécurité des données, une réponse rapide est la clé entre le danger et la catastrophe.

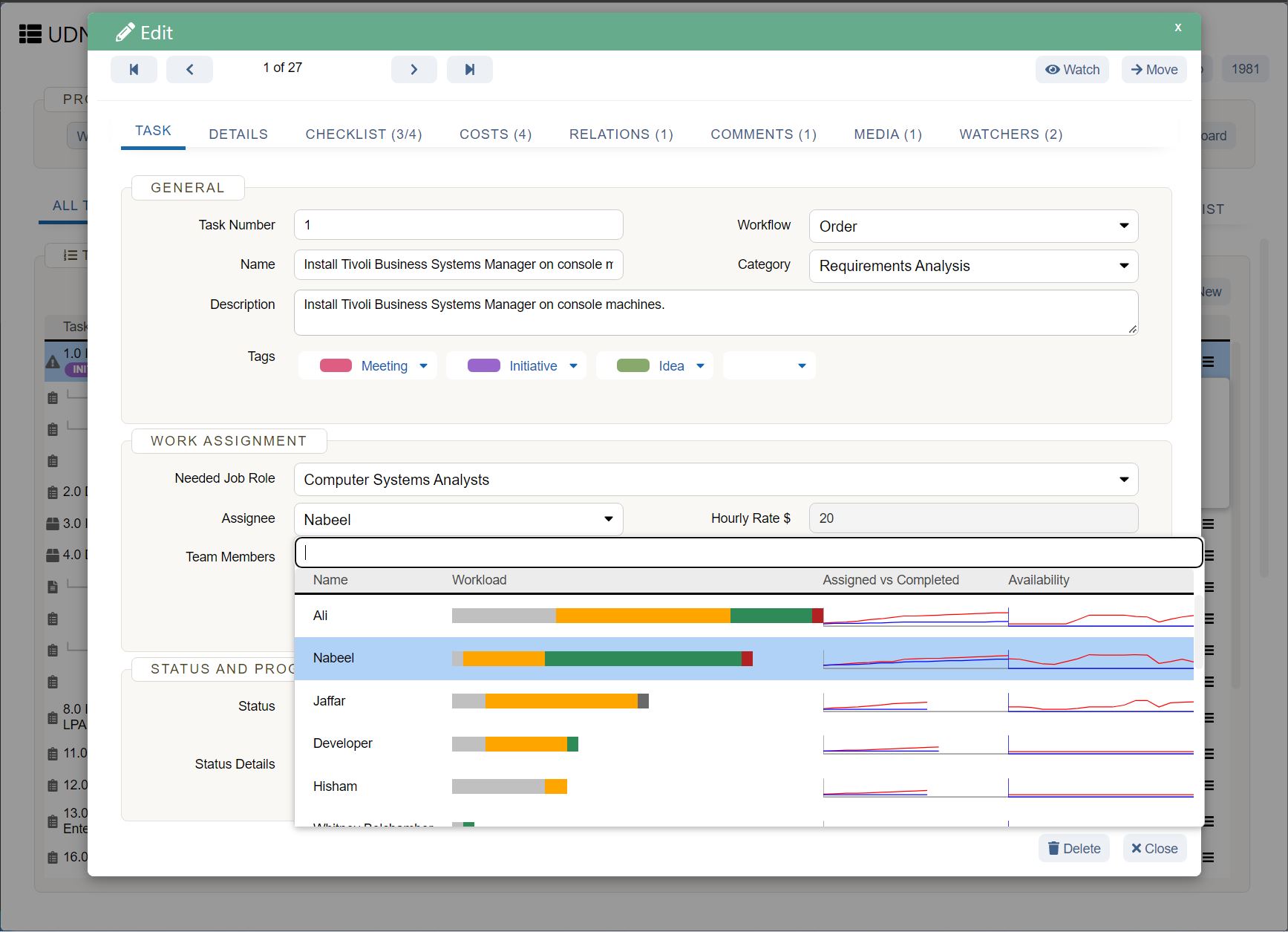

Programmes d'authentification de l'utilisateur

Quelles sont les politiques de protection et de mot de passe? Même si votre équipe est bien formée et que vous utilisez des mots de passe plus puissants que "mot de passe123", les combinaisons email et mot de passe sont unénorme piratage dangereux. Recherchez des outils qui aideront vos employés à sécuriser leurs données. Par exemple, Gestionnaire de tâches UDN Prend en charge de multiples méthodes d'authentification fédérées, y compris Google Open ID, Azure, Office 365, ADFS, SSO et SAML2 de gainer de manière pratique et sécurisée à uneGestionnaire de tâches UDNcompte tirer des informations d'identification de l'entreprise.

Prime! La plate-forme du fournisseur est-elle disponible sur mobile? Il est essentiel que les programmes d'authentification des utilisateurs servent une main-d'œuvre de plus en plus dispersée et peuvent être compatibles aveclogiciel de travail à distance. Comprenez quelles fonctionnalités de sécurité sont héritées et quelles fonctionnalités de sécurité supplémentaires sont fournies, comme le pincement du certificat, la vérification des périphériques enracinés / jailbroken et des protections de niveau d'application à l'aide d'un code PIN ou d'une empreinte digitale.

Politiques de support client

Déchirer vos cheveux sur la connexion et les problèmes de plate-forme est une sécurité énormerisque. Vos cheveux pourraient tomber sur le sol et que l'ADN peut être utilisé pour vous connecter. Joking!

Cependant, vous voulez vous assurer que le fournisseur dispose de politiques strictes sur la manière de vérifier votre identité et de vous aider à accéder à votre compte. Savoir comment leur équipe peut accéder à vos données si nécessaire vous aide à rester en sécurité. Ils devraient avoir des politiques qui vous permettent de dicter quand et comment ils voient vos données. Demandez aux fournisseurs de partager leurs politiques concernant l'escalade, la gestion, le partage des connaissances,gestion des risqueset des opérations quotidiennes.

Qui dans l'organisation du vendeur a accès au centre de données? Il devrait y avoir des politiques strictes en place. Par exemple, àGestionnaire de tâches UDN, l'accès nécessite l'établissement d'un canal VPN, d'une authentification multi-facteurs, d'un mot de passe unique et d'un certificat personnel. En tant que meilleure pratique, nous avons également des politiques en place pour limiter l'accès aux données client aux employés ayant un besoin lié au travail. Lorsque les équipes sont formées et ont des politiques strictes, vous réduisez considérablement le risque de sécurité des données.

Confidentialité et cryptage des données

Quel type de certification et de conformité de sécurité de données le vendeur a-t-il? Est-ce qu'ils alignent avec vos besoins en entreprise? Quel tiers fait leurs évaluations de sécurité?

Comprendre quelle technologie protège vos informations vous aide à garantir que vos données sont sécurisées au-delà de la mesure. Même si quelqu'un a pu accéder à vos données, ils ne peuvent pas le lire directement si c'est crypté. Ainsi, une couche supplémentaire de protection indispensable.

Rester agile et sécuriser avecGestionnaire de tâches UDN

Dans notre récente étudede plus de 1 000 responsables de services professionnels, 75% ont déclaré que la sécurité des données était une préoccupation importante pour les clients et 60% ont signalé que ces préoccupations les empêchent d'être agiles ou de renforcer de fortes relations.

Cela peut ne pas avoir l'air intuitif, maisLa sécurité est au cœur de la collaboration. Que votre entreprise soit B2B ou B2C, les équipes ont besoin d'un espace de sécurité pour communiquer, innover et travailler, afin qu'ils puissent rester au-dessus de projets et maximiser la créativité.

Lorsque vous passez en revue les fournisseurs de plateformes de gestion de travail, considérez ce coût et de rendre la sécurité une priorité absolue. Une pile technique qui donne la priorité à la sécurité fait plus que de gagner de l'argent en évitant les violations coûteuses. Lorsque votre équipe dispose d'un espace de sécurité pour créer créatif, innover et collaborer, vous vous différenciez de la concurrence et permettez à votre entreprise de rester à la pointe de votre secteur.

Avec la principale plate-forme de gestion de travail collaborative,Gestionnaire de tâches UDNcontinue d'être un pionnier dans Sécurité. Nous sommes consacrés à la fabricationGestionnaire de tâches UDNLa plate-forme de gestion de travail collaborative la plus sûre et fiable sur le marché. Nous ajoutons toujours de nouveaux outils et fonctionnalités pour aider les équipes à rester agiles mais sécurisées. Gestionnaire de tâches UDNFermer à clé, par exemple, vous permet de posséder et de gérer les clés de votre chiffrement cryptéGestionnaire de tâches UDNLes données, vous donnant un contrôle accru, même sur les données dans le cloud.

Nos fonctionnalités de sécurité avancées aident vos équipes à se concentrer sur ce qui compte vraiment. Vouloir en savoir plus sur la façon dontGestionnaire de tâches UDNVous aide à rester en sécurité lorsque vous développez votre entreprise?Commencez votre essai gratuit aujourd'hui .