Twoja współpracowująca lista kontrolna zarządzania pracą

2018 zejdzie w historii w historii, jak rok najbardziej znanych firm na świecie doświadczył ogromnychnaruszenia danych.. Nawet Social Networking Tech Giant Facebook złożył niezliczone nagłówki, ponieważ zajmowali się obrotem głównych ataków bezpieczeństwawpłynęło na ponad 100 milionów użytkowników .

Średni incydent bezpieczeństwa danychkosztU.. Firmy7,91 mln USD.i jest coś bezcennego w stake - zaufanie klientów. ZPierwsze naruszenie 2019 rokuWystępujące mniej niż 24 godziny na nowy rok, to zagrożenie nie odchodzi, a bezpieczeństwo powinno być najlepszym problemem podczas rozważania nowych narzędzi do stosu technicznego.

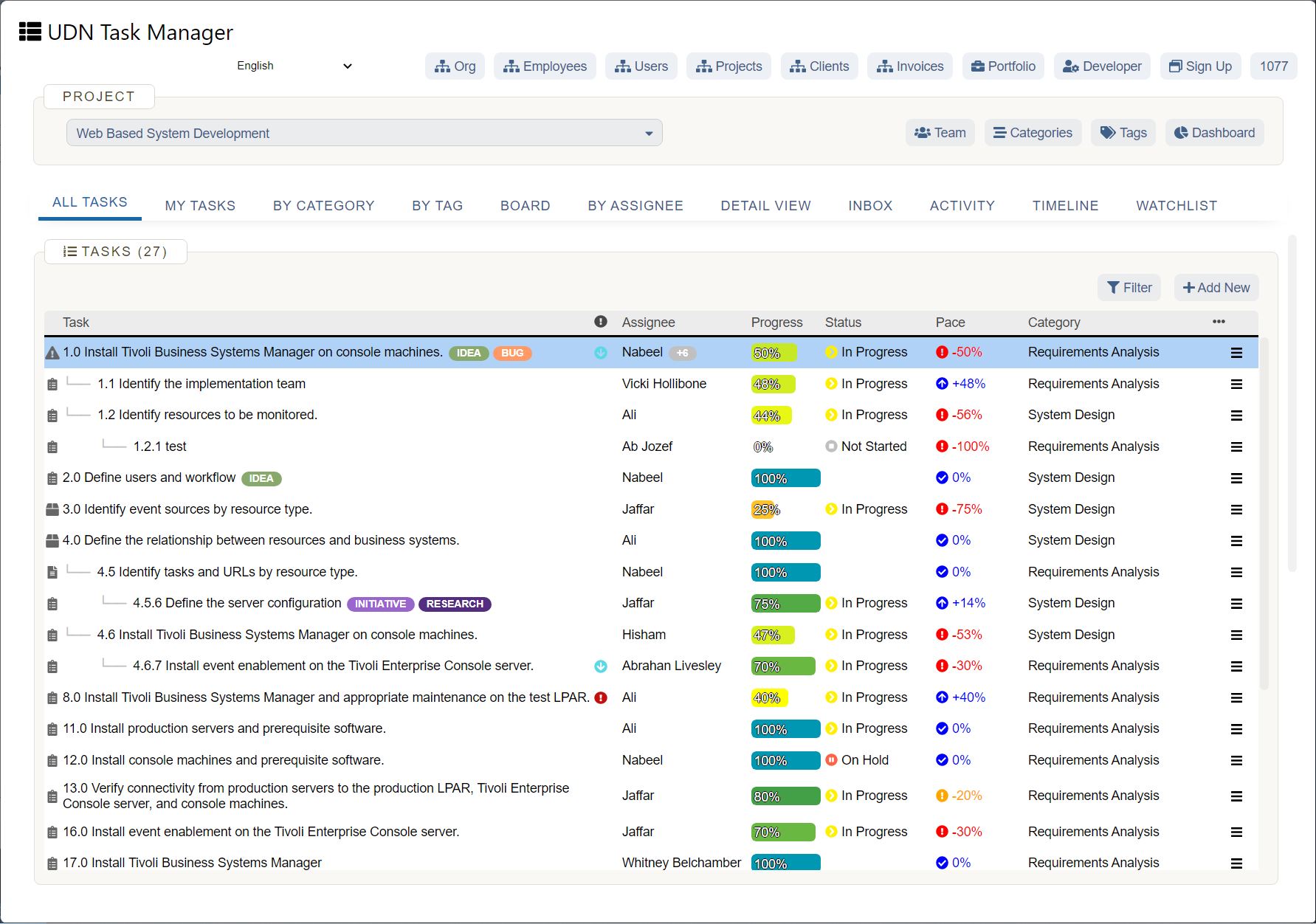

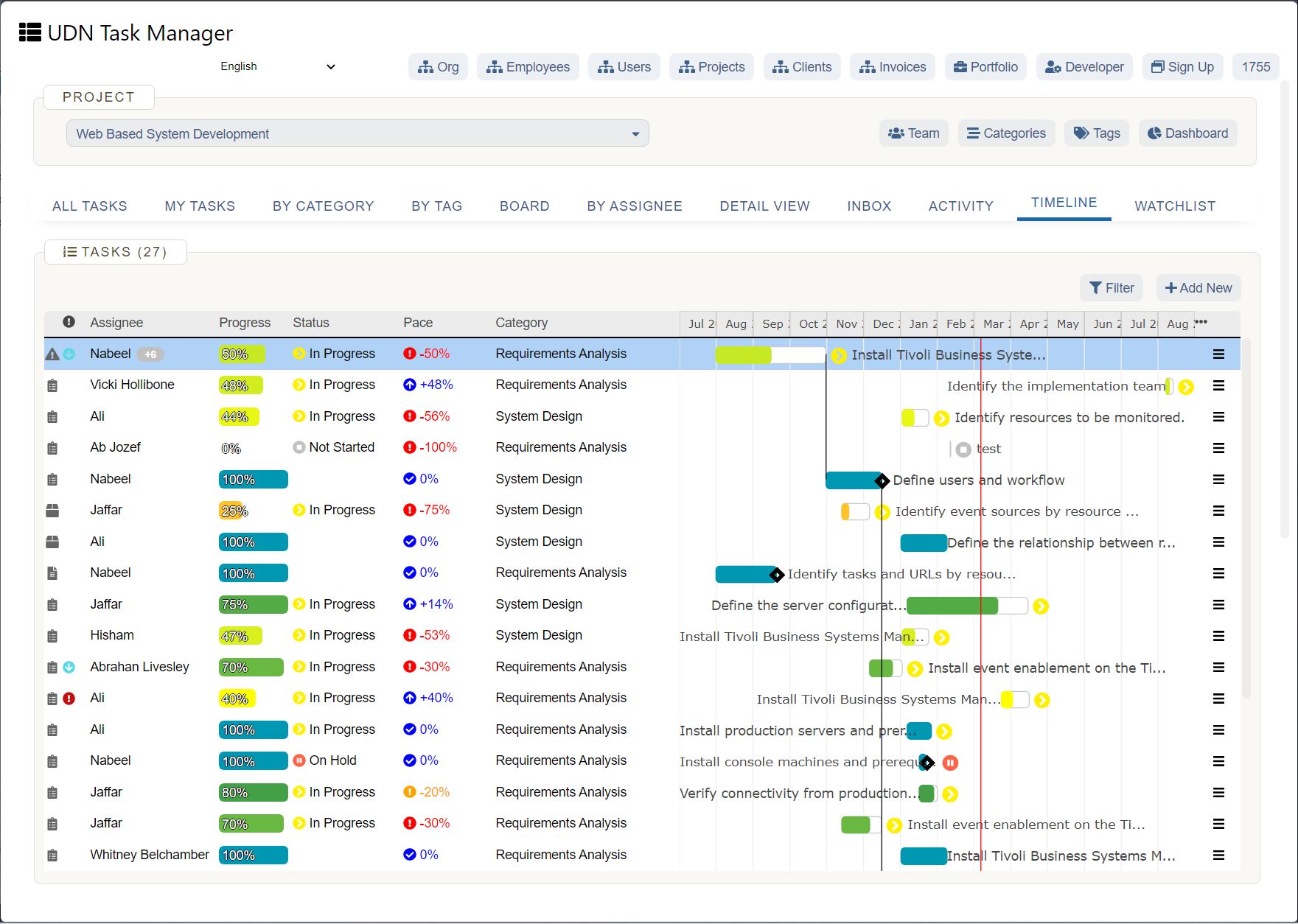

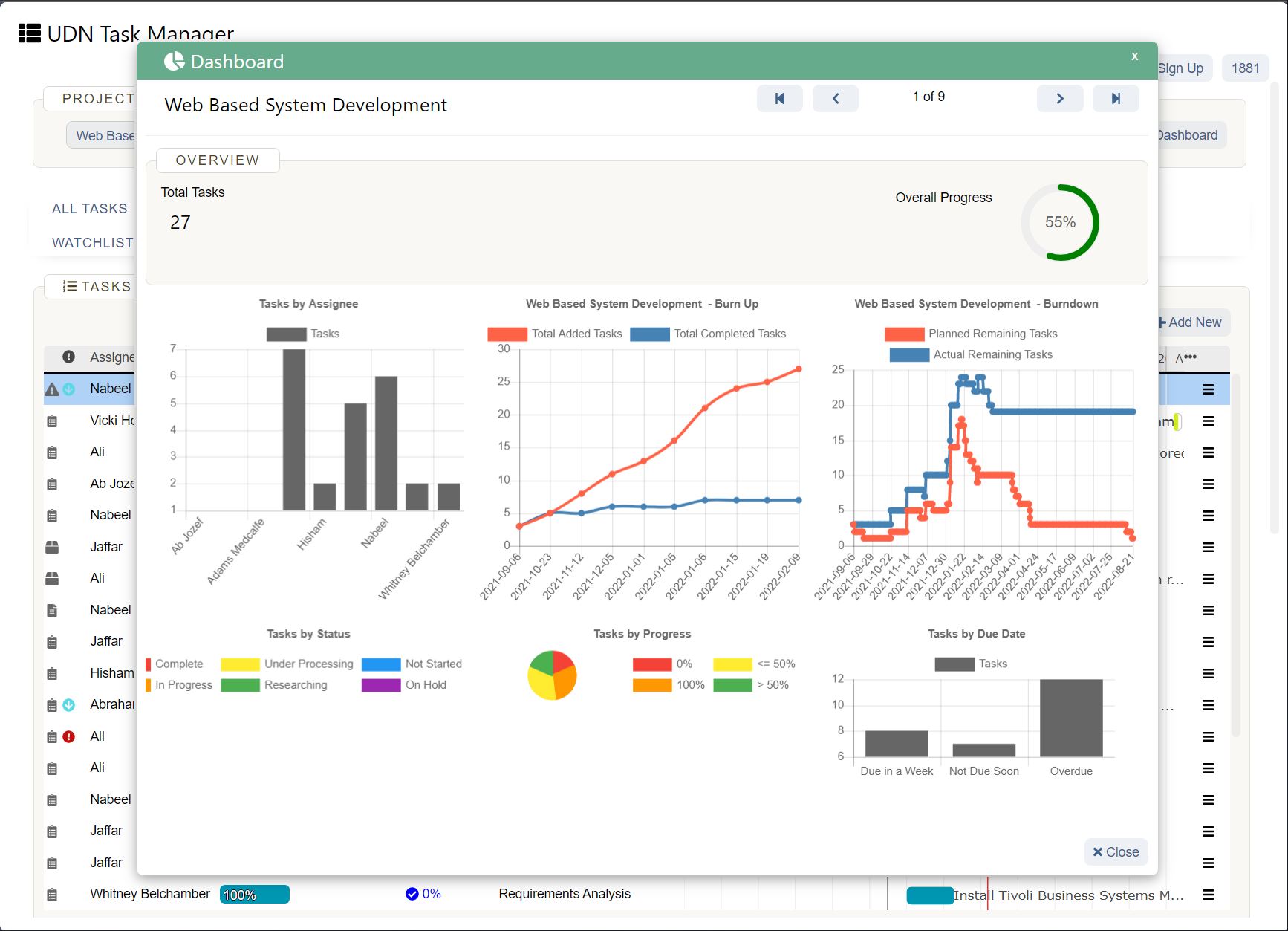

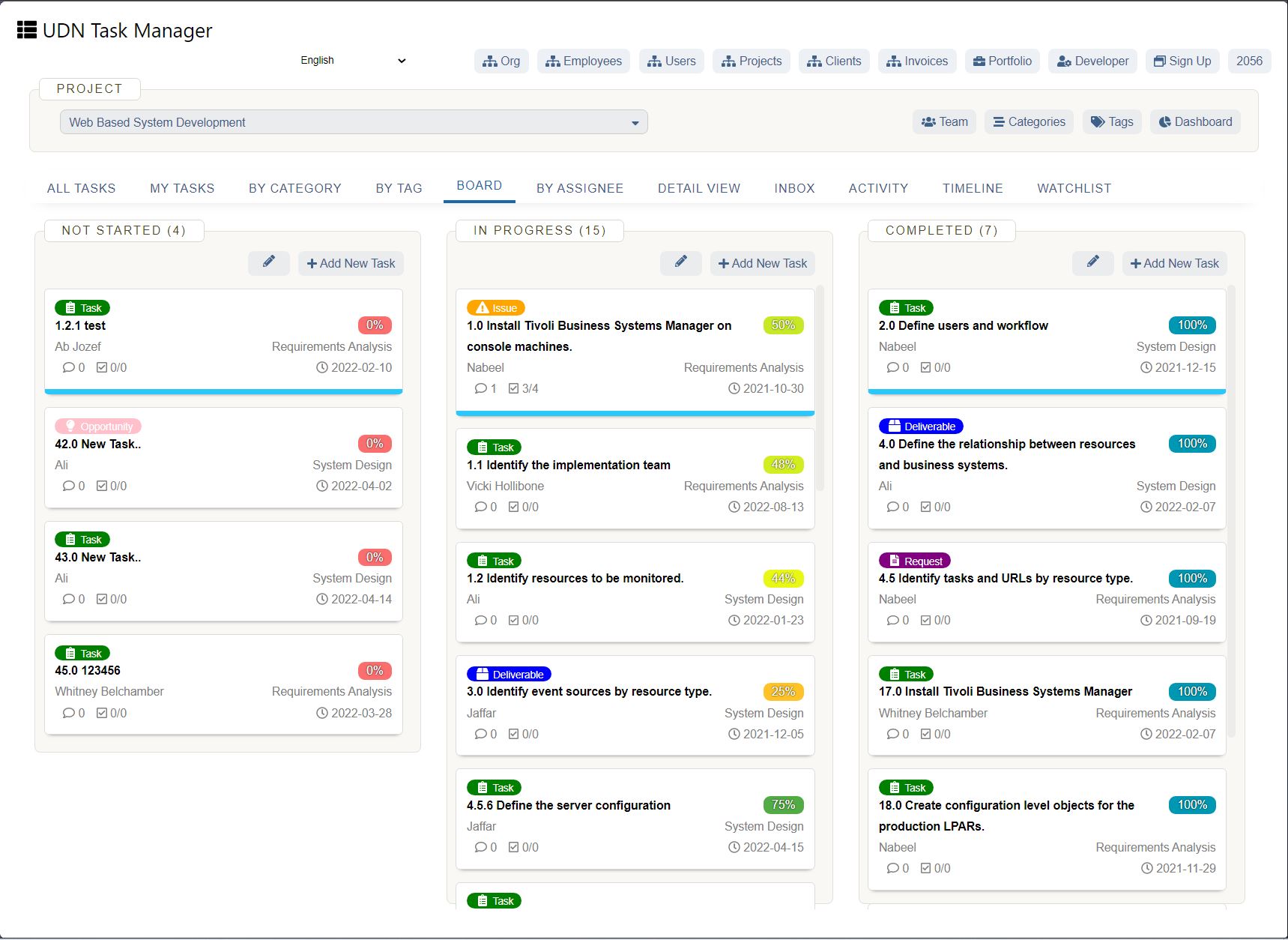

Jedno narzędzie musisz wziąć kolejne bezpieczeństwo? Twoja platforma zarządzania pracą. Jasne, możesz zachować swoją pracę w Excelu lub spróbować ukryć się z chmury, ale ponad 250 000 organizacji przyjęło rozwiązanie do zarządzania pracą i potrzebujeszjeden, aby pozostać konkurencyjny. Te narzędzia poprawiają współpracę, zwiększyć wydajność, zwiększają widoczność i - jeśli otrzymasz właściwyzapewnić bezpieczeństwo. Wszystkie te mają kluczowe znaczenie dla rozwoju biznesu.

Oto lista kontrolna głównych wymogów bezpieczeństwa, aby pomóc Ci ocenić, które rozwiązanie do zarządzania współpracące jest odpowiednie dla Ciebie:

Zdefiniowany lista kontrolna bezpieczeństwa zarządzania pracą

Bezpieczeństwo, w którym Twoje dane są fizycznie przechowywane

JestNarzędzie do zarządzania pracądostarczone przez globalny biznes? Gdzie fizycznie trzymają swoje dane? Różne państwa i kraje mają bardzo specyficzne przepisy dotyczące bezpieczeństwa danych. Prawo bezpieczeństwa jednego państwa mogą nie dostosować się do Twoich potrzeb. Zapytaj, gdzie firma przechowuje swoje dane i upewnij się, że standardy bezpieczeństwa w obiekcie Schowek są aktualne.

Na przykład nasze centrum danych w USA jest zgodne z SSAE 16 typem II iISO 27001.Standardy i naszeEuropejskie centrum danych.jest zgodny z normami ISO 27001 i ISAE 3402 (odpowiednik SSAE 16). Wszystkie składniki serwera i sieci są stale monitorowane przezMenedżer zadań UDN.Personel i naszych dostawców kolokacji.

Przerażający, zamaskowany cyberprzestrzenny haker gapiący się na wielu ekranach podczas pisania energicznie (jak w telewizji) nie jest jedynym zagrożeniem. Zapytaj o fizyczną ochronę obiektów magazynowych, takich jak 24/7 Security Security, Systemy kopii zapasowej, kontrola dostępu do fizycznego, alarmów dymu i ognia oraz cyfrowych systemów nadzoru.

Plany i certyfikaty do odzyskiwania katastrof

Czy plan dostawcy w przypadku skalowalnego i bezpiecznego katastrofy?Menedżer zadań UDN.Infrastruktura odzyskiwania disasterów znajduje się w programie Google Cloud Platforma zarówno dla osób U.S. i E.U. Regiony, oferując dużą skalowalność i bezpieczeństwo z SSAE16 / ISAE 3402 typu II, ISO 27001.

Certyfikacja ISO 27001 oznacza, że sprzedawca wdrożył najlepsze praktyki branżowe w zakresie zarządzania incydentami bezpieczeństwa i bezpieczeństwem fizycznym. Pokazuje, że sprzedawca systemowi kontroluje, aby ograniczyć uszkodzenia organizacji w przypadku ataku. Ta zwiększona niezawodność bezpieczeństwa oznacza, że możesz być pewny siebie w dzieleniu się wrażliwych danych.

Chcesz również upewnić się, że dane są obyskowe, a dostępne na redundantnych i geograficznie urządzonych serwerach. Zapytaj, jak często wykonywana jest pełna kopia zapasowa, a jeśli jest przechowywany w zaszyfrowanym środowisku, który jest fizycznie oddzielony od serwerów podstawowych.

Ciągła niezawodność

Uptime.jest terminem przemysłu komputerowego na czas, podczas którego komputer działa, co oznacza, że nie wystąpiło awarię. Narzędzie jest przydatne tylko wtedy, gdy można go użyć. High Uptime oznacza, że firma jest stabilna, bezpieczna i doświadczona. Zapytaj, jaki czas pracy dostawcy jest określenie ich niezawodności bezpieczeństwa.

Jako przykład, przez ponad lata ciągłej służby,Menedżer zadań UDN.Konsekwentnie spełnił lub przekroczył czas pracy 99,9%, zapewniając klientom dostęp do swoich zadań i projektów w razie potrzeby bez przerwy.

Bezpieczeństwo sieci i systemu

Jakie procedury są używane do zapobiegania, wykrywania i niezwłocznie naprawiają wpływ złośliwego ruchu i ataków sieciowych? Czy maszplan awaryjnyJeśli te ataki zdarzają się? Czy są regularne aktualizacje i zarządzanie poprawkami? Rozumieć, jak często dostawca wykonuje audyty bezpieczeństwa sieci wewnętrznej, aby mogły łatwo dostrzec i naprawić niebezpieczeństwa. Jeśli chodzi o bezpieczeństwo danych, szybka odpowiedź jest kluczem między niebezpieczeństwem a katastrofą.

Programy uwierzytelniania użytkownika

Jakie są zasady ochrony i haseł? Nawet jeśli twój zespół jest dobrze wyszkolony i korzystanie z haseł mocniejszy niż "Password123," e-mail i hasło kombinacje sąOgromne niebezpieczeństwo hakowania. Szukaj narzędzi, które pomogą twoim pracownikom zabezpieczyć swoje dane. Na przykład, Menedżer zadań UDN. Obsługuje wiele metod uwierzytelniania federowanego, w tym Google Open ID, Azure, Office 365, ADFS, SSO i SAML2 do wygodnego i bezpiecznego uzyskania dostępu doMenedżer zadań UDN.konto wykorzystujące poświadczenia korporacyjne.

Premia! Czy platforma dostawcy jest dostępna na telefonie komórkowym? Istotne jest, aby programy uwierzytelniające użytkownika służą coraz bardziej rozproszoną siłą roboczą i mogą być zgodne zZdalne oprogramowanie robocze.. Rozumiem, które funkcje zabezpieczeń są dziedziczone i zapewnione są dodatkowe funkcje zabezpieczeń, takie jak przypinanie certyfikatu, sprawdzanie urządzeń zakorzenionych / Jailbroken, a zabezpieczenia na poziomie aplikacji przy użyciu kodu PIN lub odcisku palca.

Polityki wsparcia klienta

Rozmywanie włosów nad logowaniem i zagadnieniami platformowymi jest ogromnym bezpieczeństwemryzyko. Twoje włosy mogą spaść na ziemi, a DNA można użyć do zalogowania się. Żartujący!

Chcesz jednak upewnić się, że sprzedawca ma ścisłe zasady, jak zweryfikować swoją tożsamość i pomóc Ci uzyskać dostęp do konta. Wieszając, jak ich zespół może uzyskać dostęp do danych, jeśli potrzebujesz, pomaga utrzymać go bezpiecznie. Powinni mieć zasady, które pozwalają dyktować, kiedy i jak widzą Twoje dane. Poproś dostawców do dzielenia się swoimi politykami wokół eskalacji, zarządzania, dzielenie się wiedzą,zarządzanie ryzykiemi operacje codzienne.

Kto w organizacji dostawcy ma dostęp do centrum danych? Należy istnieć ścisłe polityki. Na przykład wMenedżer zadań UDN., Dostęp wymaga ustanowienia kanału VPN, uwierzytelniania wieloczynnikowego, jednorazowego hasła i certyfikatu osobistego. Jako najlepsza praktyka mamy również polityki, aby ograniczyć dostęp do danych klientów do pracowników z potrzebą związaną z pracą. Kiedy zespoły są przeszkolone i mają ścisłe polityki, radykalnie zmniejszasz ryzyko bezpieczeństwa danych.

Prywatność danych i szyfrowanie

Jaki rodzaj certyfikatów bezpieczeństwa danych i zgodności ma dostawca? Czy wyrównują się do Twoich wymagań biznesowych? Co trzecia strona wykonuje oceny bezpieczeństwa?

Zrozumienie, jakiego technologii chroni informacje, pomaga zapewnić, że dane są bezpieczne poza miarą. Nawet jeśli ktoś był w stanie uzyskać dostęp do danych, nie potrafią go przeczytać bezpośrednio, jeśli jest szyfrowany. Tak więc dodatkowa warstwa bardzo potrzebna ochrona.

Pozostań zwinny i bezpiecznyMenedżer zadań UDN.

W naszym ostatnim badaniu1000 liderów profesjonalnych usług, 75% stwierdził, że bezpieczeństwo danych były wielką troską dla klientów, a 60% poinformowało, że obawy te utrzymywały je przed zwinnymi lub budującymi silnych relacji.

Nie może brzmieć intuicyjne, aleBezpieczeństwo jest w sercu współpracy. Niezależnie od tego, czy Twoja firma jest B2B, czy B2C, zespoły potrzebują bezpiecznej przestrzeni do komunikowania się, innowacji i pracy, dzięki czemu mogą pozostać na szczycie projektów i zmaksymalizować kreatywność.

Podczas przeglądu dostawców do platform dotyczących zarządzania pracą należy wziąć pod uwagę ten koszt i sprawiają, że bezpieczeństwo najwyższy priorytet. Stos techniczny, który priorytetowo określa bezpieczeństwo, robi więcej niż tylko zaoszczędzić pieniądze, unikając kosztownych naruszeń. Kiedy twój zespół ma bezpieczną przestrzeń, aby uzyskać kreatywność, innowacje i współpracować, odróżniasz się od konkursu i wzmacniasz swoją firmę, aby pozostać na czele swojej branży.

Wraz z byciem wiodącą współpracy platformą zarządzania pracą,Menedżer zadań UDN.nadal jest pionierem bezpieczeństwo. Jesteśmy oddani do tworzeniaMenedżer zadań UDN.Najbardziej bezpieczna i niezawodna platforma do zarządzania współpracą na rynku. Zawsze dodajemy nowych narzędzi i funkcji, aby pomóc zespołom pozostać zwinąć, ale bezpieczne. Menedżer zadań UDN.ZablokowaćNa przykład pozwala posiadać i zarządzać kluczem do zaszyfrowanegoMenedżer zadań UDN.Dane, zapewniając zwiększenie kontroli nawet nad danymi w chmurze.

Nasze zaawansowane funkcje zabezpieczeń pomagają swoje zespoły skupić się na tym, co naprawdę ma znaczenie. Chcesz dowiedzieć się więcej o tym, jakMenedżer zadań UDN.pomaga pozostać bezpiecznie, gdy rozwijasz swoją firmę?Uruchom bezpłatną wersję próbną już dziś .